Connessione WPA2 WIFI da terminale con Wpa_Supplicant

Guida su come connettersi ad una rete wifi da terminale, nell'eventualità che la scheda usb wifi non venga mostrata nel menu di NetworkManager (device not managed) oppure se si tratta di collegarsi da un server. La mia scheda usb viene vista come wlx74da38c7a99b, ma per semplicità nella guida utilizzerò wlan1, e come sempre utilizzo Debian.

Pacchetti da installare:

sudo apt install rfkill wpasupplicant

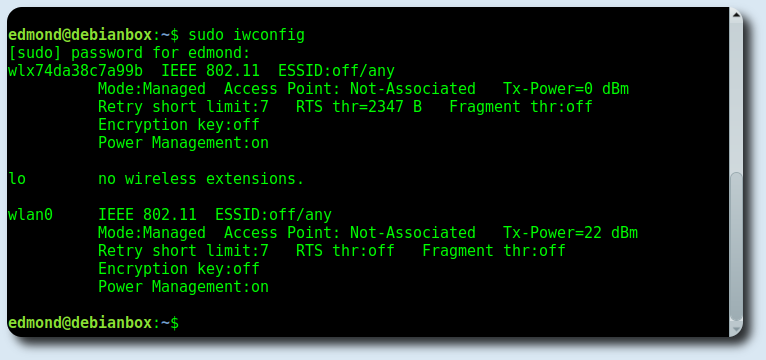

verifica interfacce:

sudo rfkill list

nel mio caso viene mostrato:

0: hci0: Bluetooth

Soft blocked: no

Hard blocked: no

1: phy0: Wireless LAN

Soft blocked: no

Hard blocked: no

Disabilitare NetworkManager:

sudo systemctl stop NetworkManager

sudo systemctl disable NetworkManager

abilitare interfaccia:

sudo iwconfig

sudo ifconfig wlan1 up

ricerca ESSID:

sudo iwlist wlan1 scan | grep ESSID

connessione:

sudo wpa_passphrase NOME_RETE PASSWORD | sudo tee /etc/wpa_supplicant.conf

output:

network={

ssid="NOME_RETE_WIFI"

#psk="PASSWORD"

psk=ddb754fd4fe6b22935cbae31e34873wreg586gscdf578hf986354jdg56bb

}

avvio:

sudo wpa_supplicant -B -c /etc/wpa_supplicant.conf -i wlan1

sudo dhclient wlan1

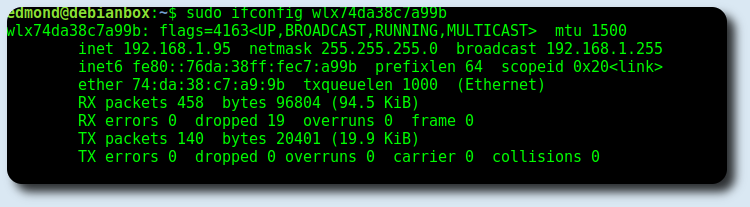

sudo ifconfig wlan1

output:

Connessione WPA2 WIFI da terminale con Wpa_Supplicant

Abilitare connessione al boot:

sudo cp /lib/systemd/system/wpa_supplicant.service /etc/systemd/system/wpa_supplicant.service

sudo nano /etc/systemd/system/wpa_supplicant.service

aggiungere nome interfaccia, quindi modificare il file da così:

ExecStart=/sbin/wpa_supplicant -u -s -O /run/wpa_supplicant

a così:

ExecStart=/sbin/wpa_supplicant -u -s -c /etc/wpa_supplicant.conf -i wlan1

sudo systemctl enable wpa_supplicant.service

Abilitare dhclient al boot:

sudo nano /etc/systemd/system/dhclient.service

ed incollare dentro:

[Unit]

Description= DHCP Client

Before=network.target

[Service]

Type=simple

ExecStart=/sbin/dhclient wlan1

[Install]

WantedBy=multi-user.target

sudo systemctl enable dhclient.service

enjoy 😉