Cracking rete WIFI WPA2 con Debian Stretch e Fluxion

Dopo avere installato Fluxion su Debian Stretch, il passo successivo è quello di provare a craccare la password di una rete wifi con cifratura WPA2. Con Fluxion si può tentare un attacco cercando di recuperare la password contando sull'ingenuità dell'utente che si collega, certamente è molto più facile in quelle rete pubbliche/private frequentate da tante persone, poichè ci sono diverse persone che si loggano in breve tempo, ed in mezzo a loro ci sarà sempre qualcuno meno attento. Quindi in questo caso useremo Fluxion e sarà l'utente a servirci la password su un piatto d'argento senza ricorrere ad una attacco bruteforce o dizionario.

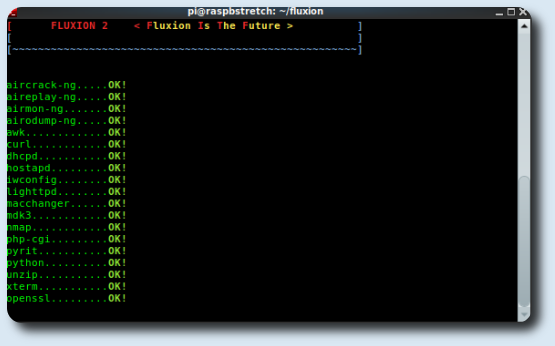

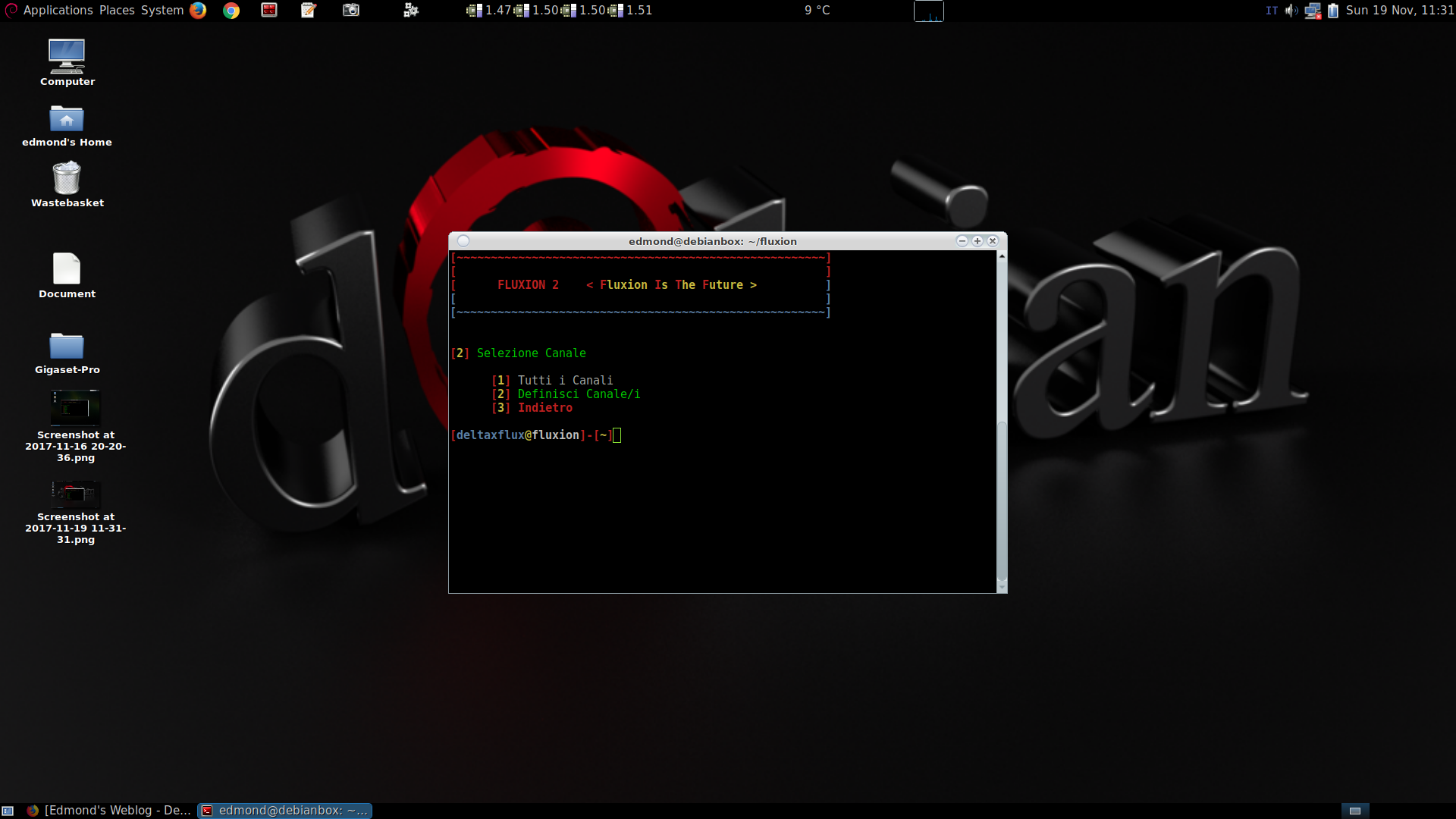

Lanciare Fluxion che in modo automatico metterà la scheda in modalità mode monitor:

$ cd fluxion

$ sudo ./fluxion.sh

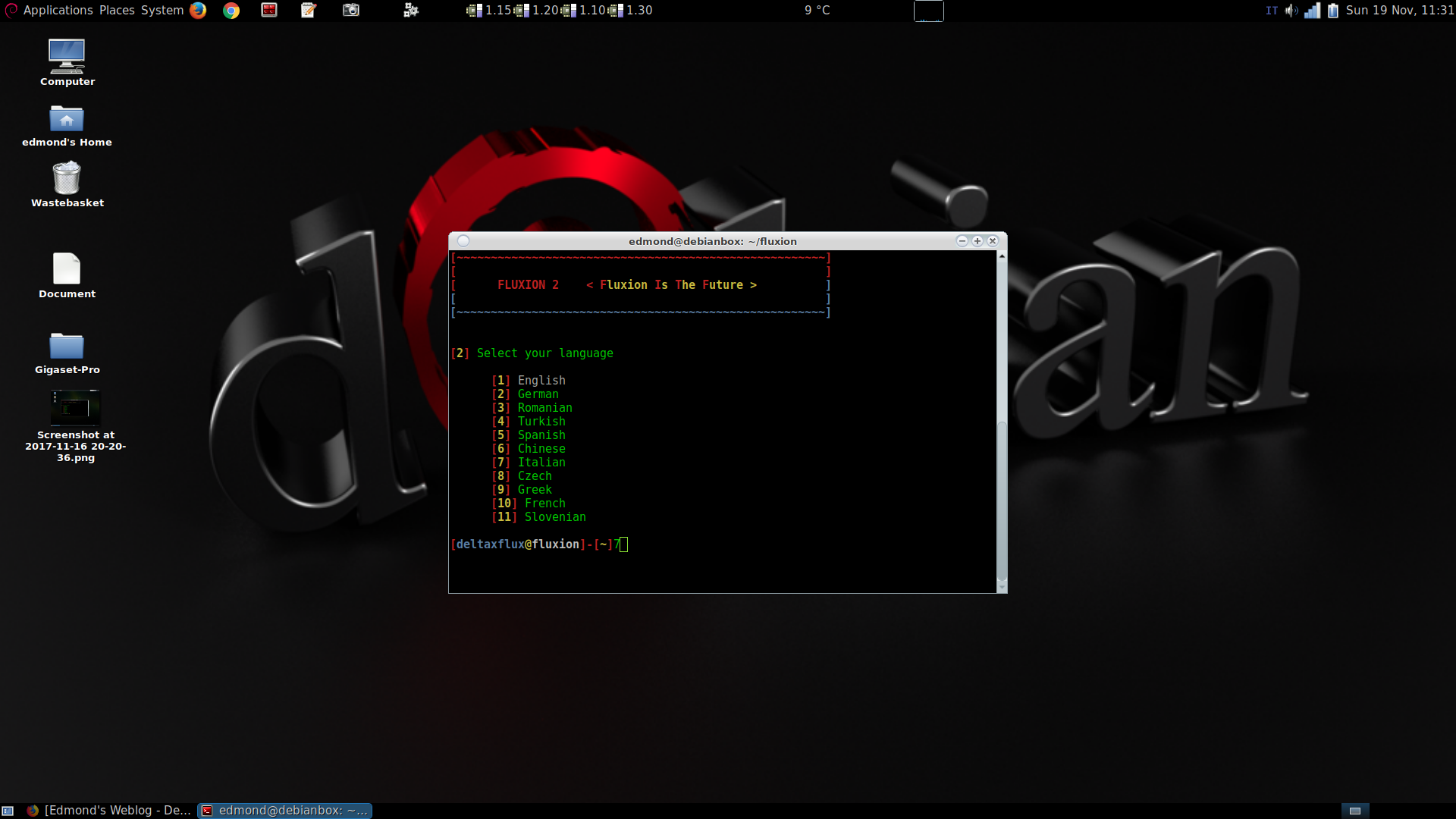

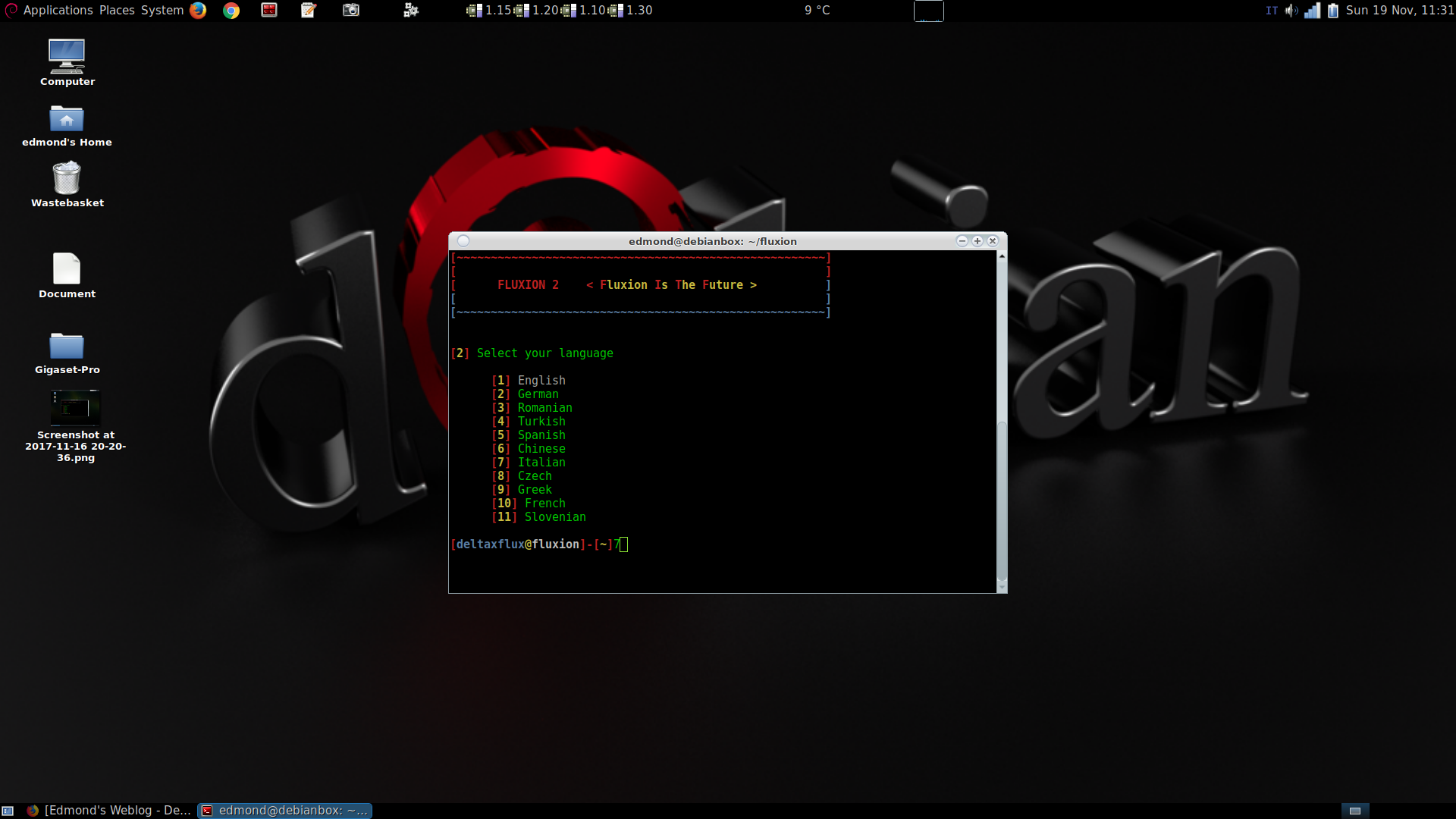

scegliere la lingua:

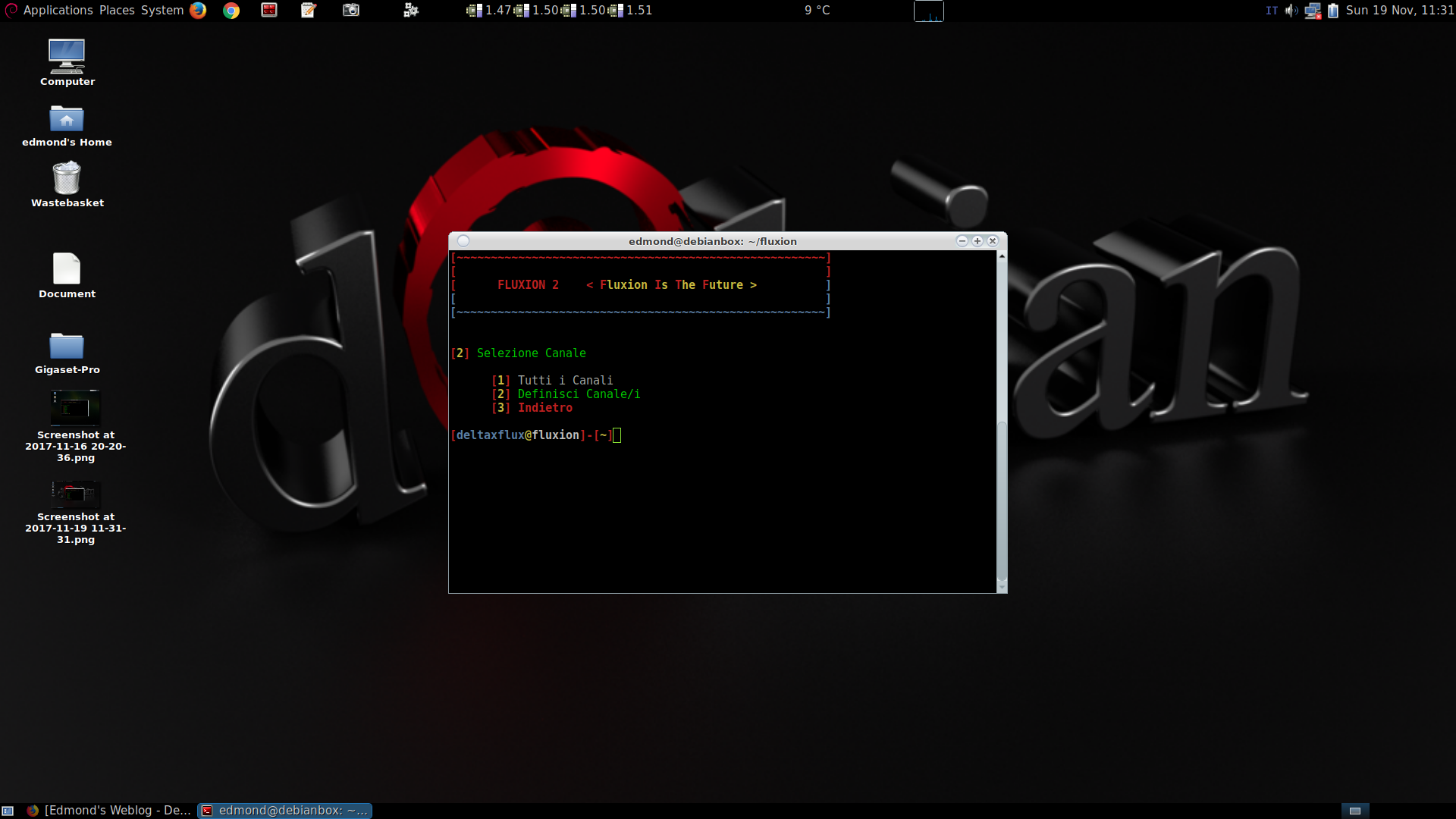

premere 1 per fare uno scanning su tutti i canali:

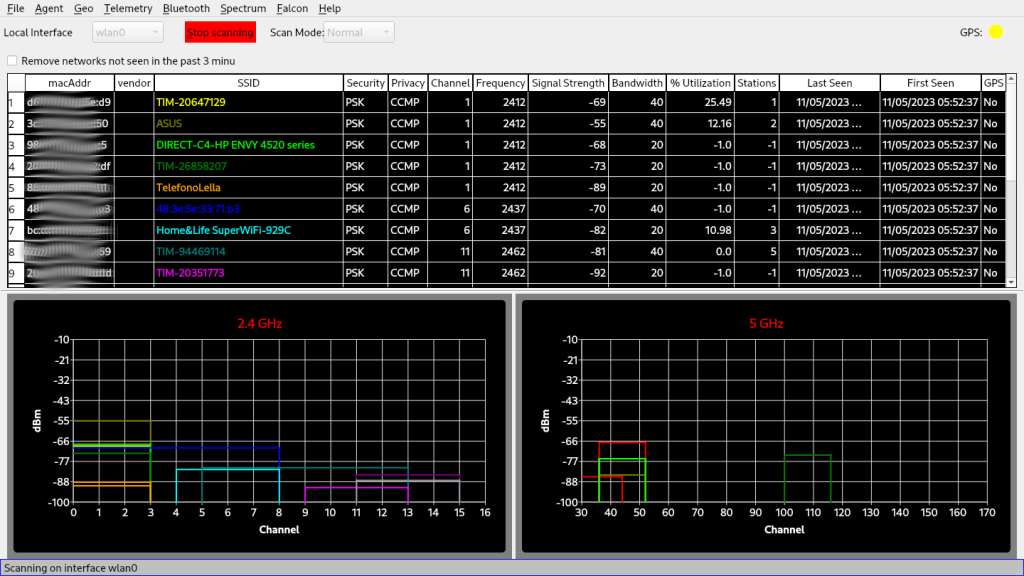

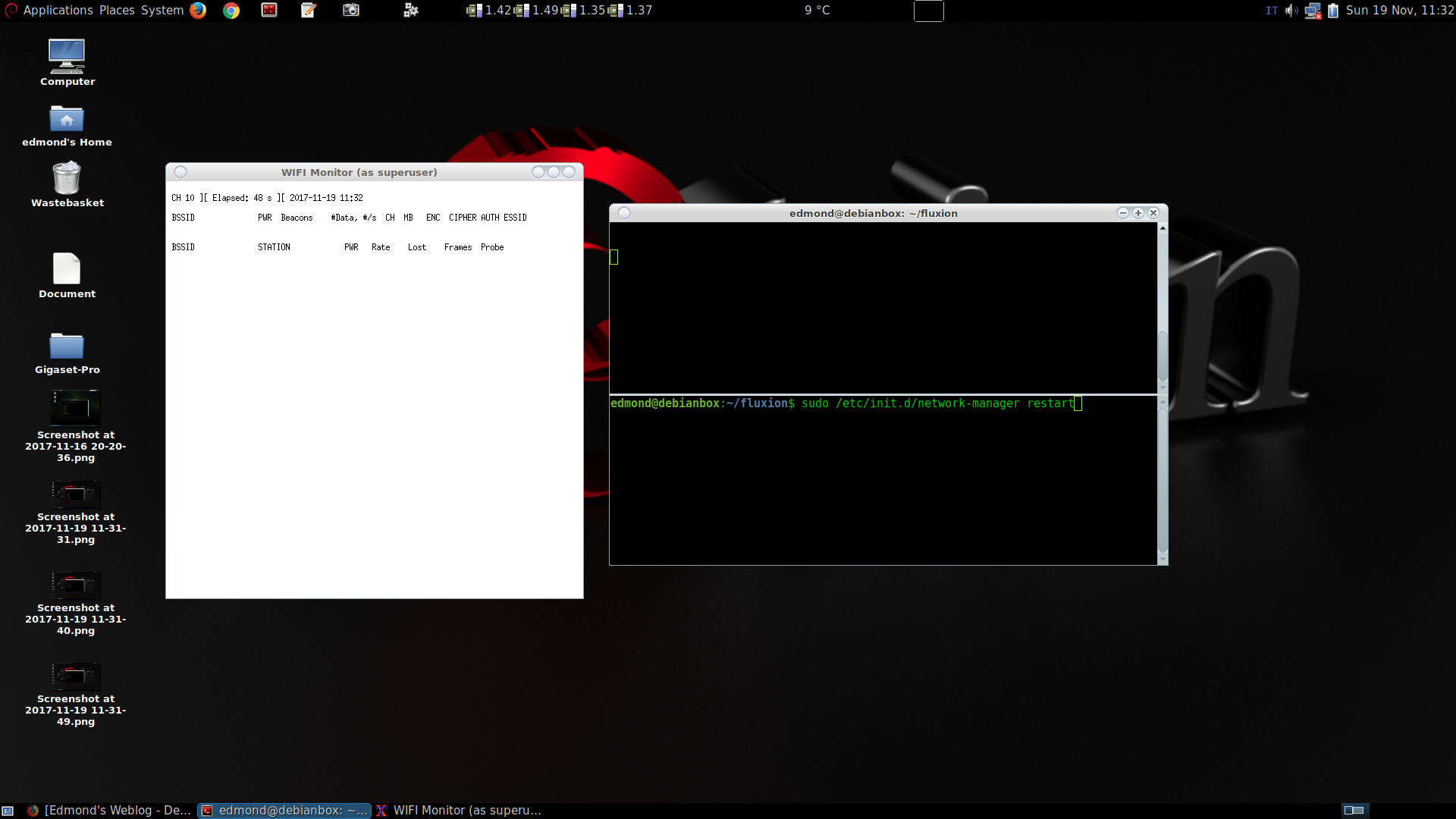

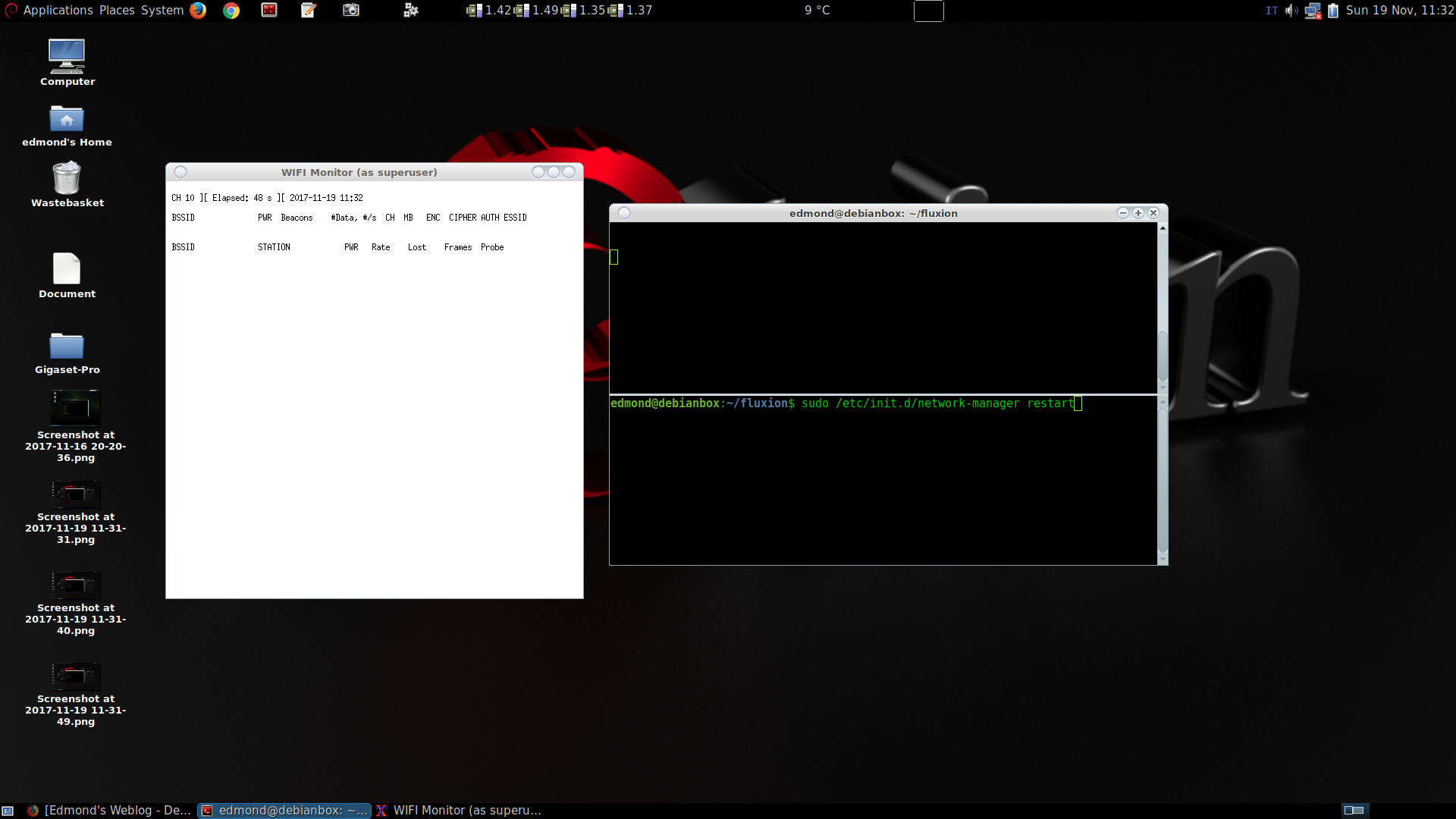

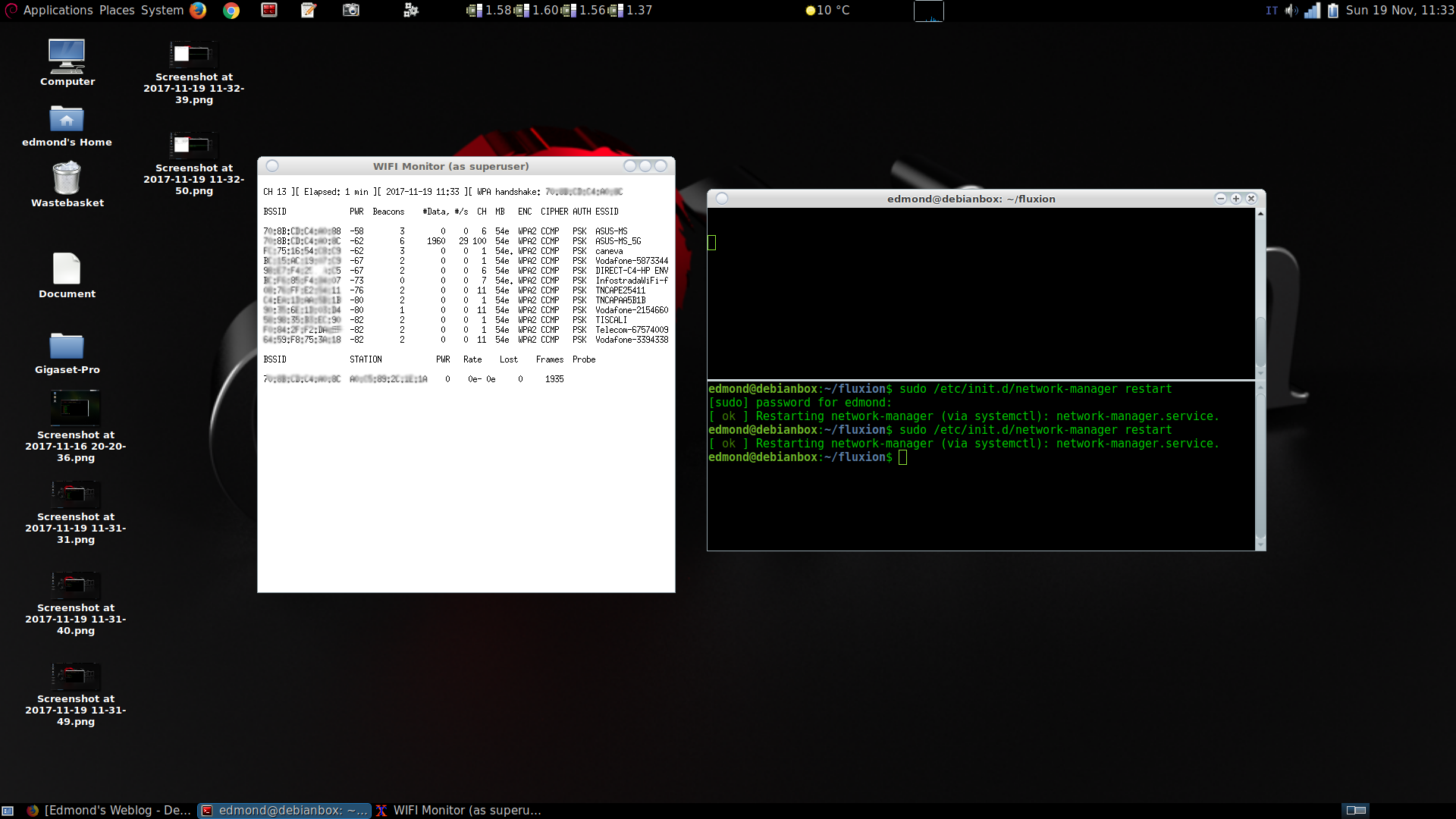

apparirà la finestra Wifi Monitor, che almeno nel mio caso non rileva nessuna rete, infatti come si vede sotto ho una finestra aperta nel terminale per fare un paio di riavvi della scheda, cosicchè da potermi mostrare le reti:

$ sudo /etc/init.d/network-manager restart

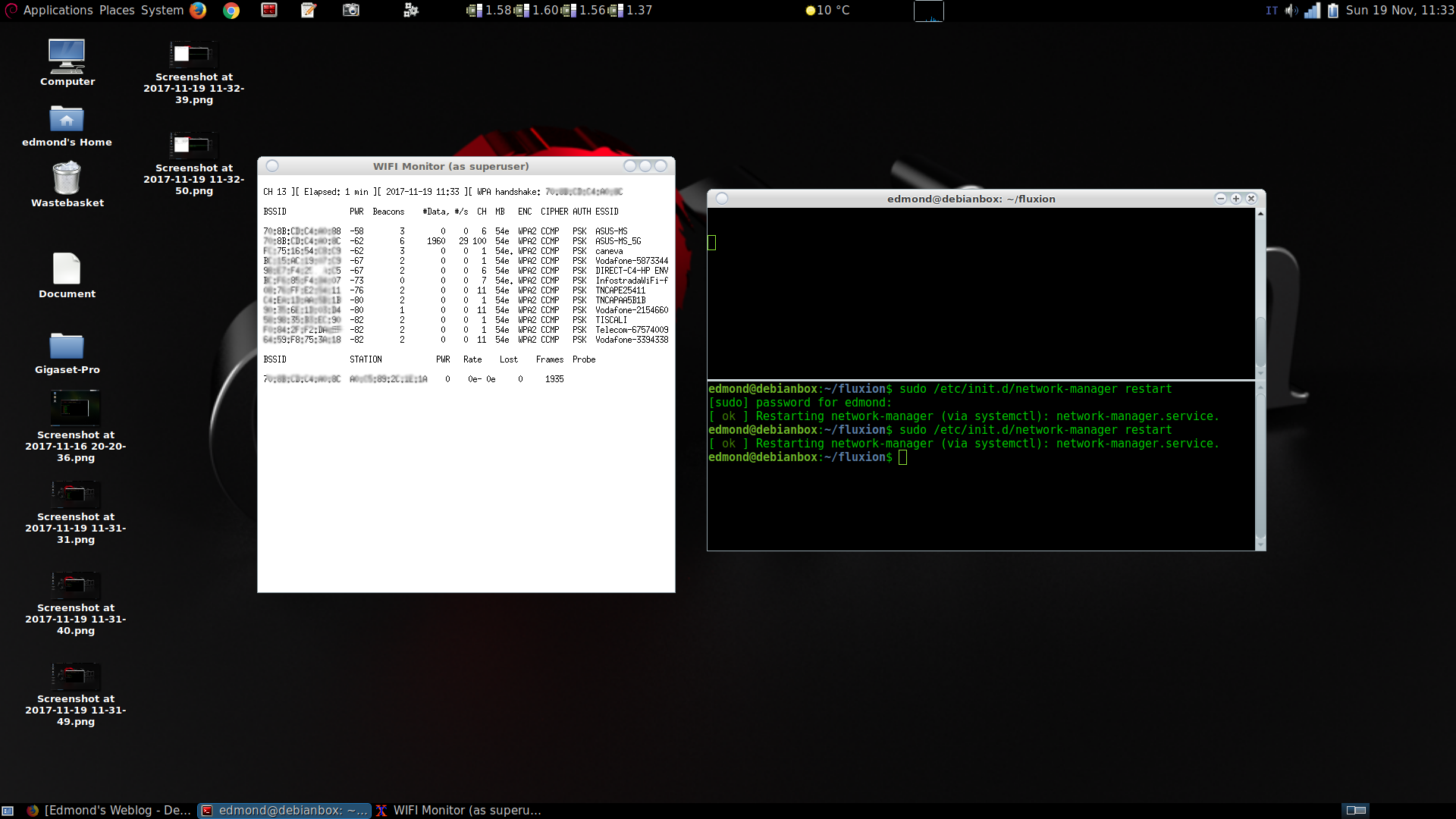

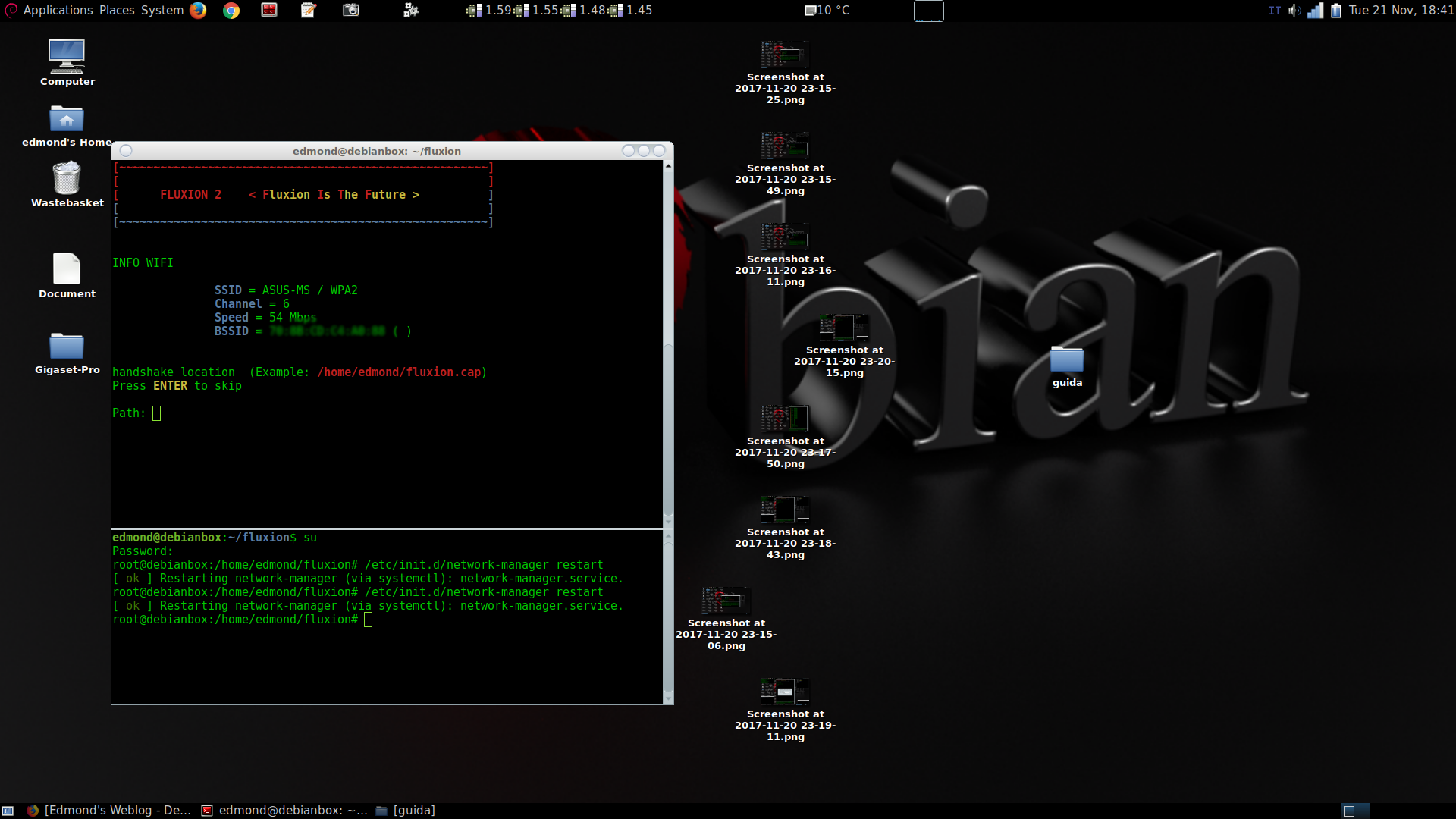

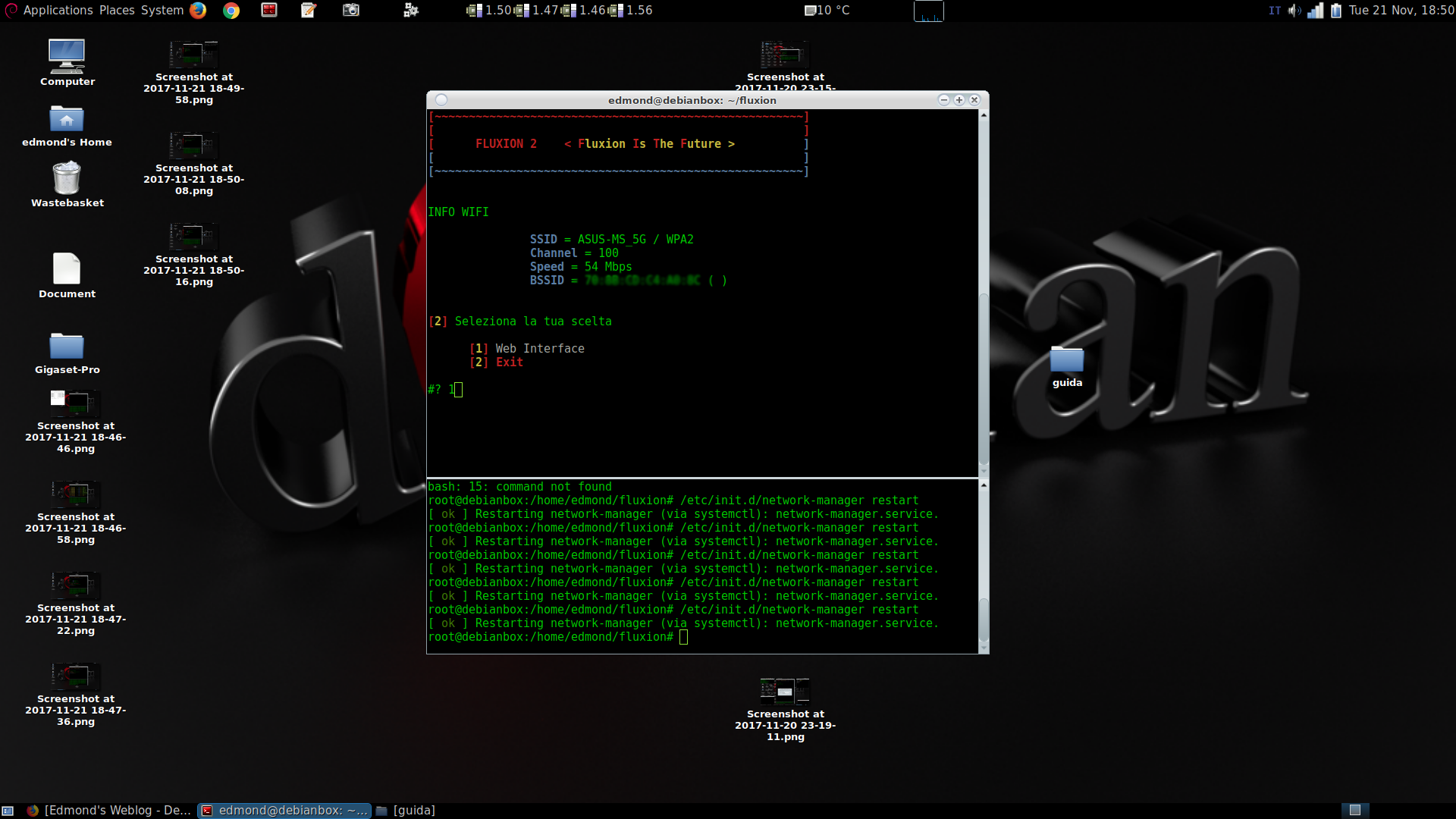

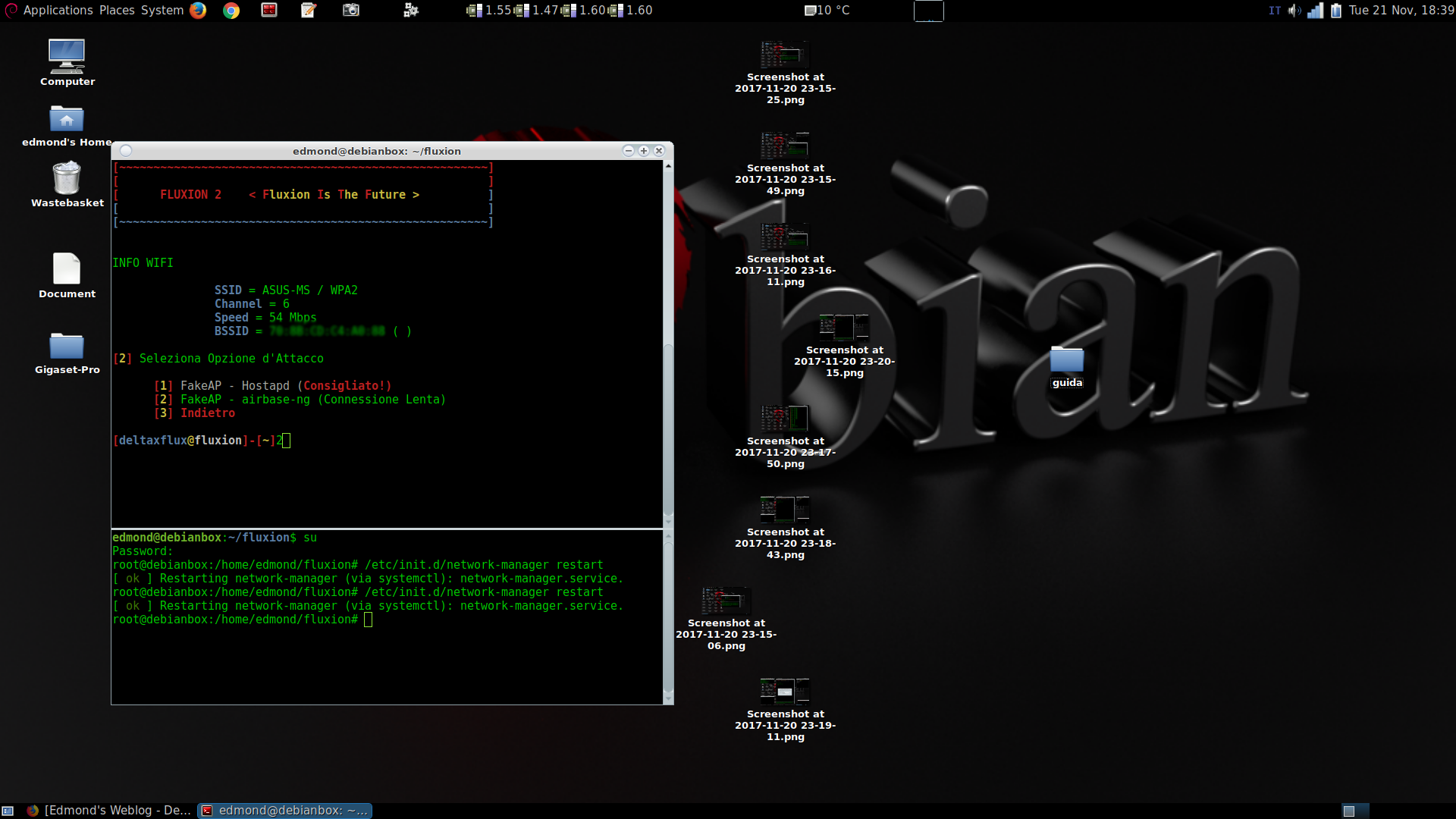

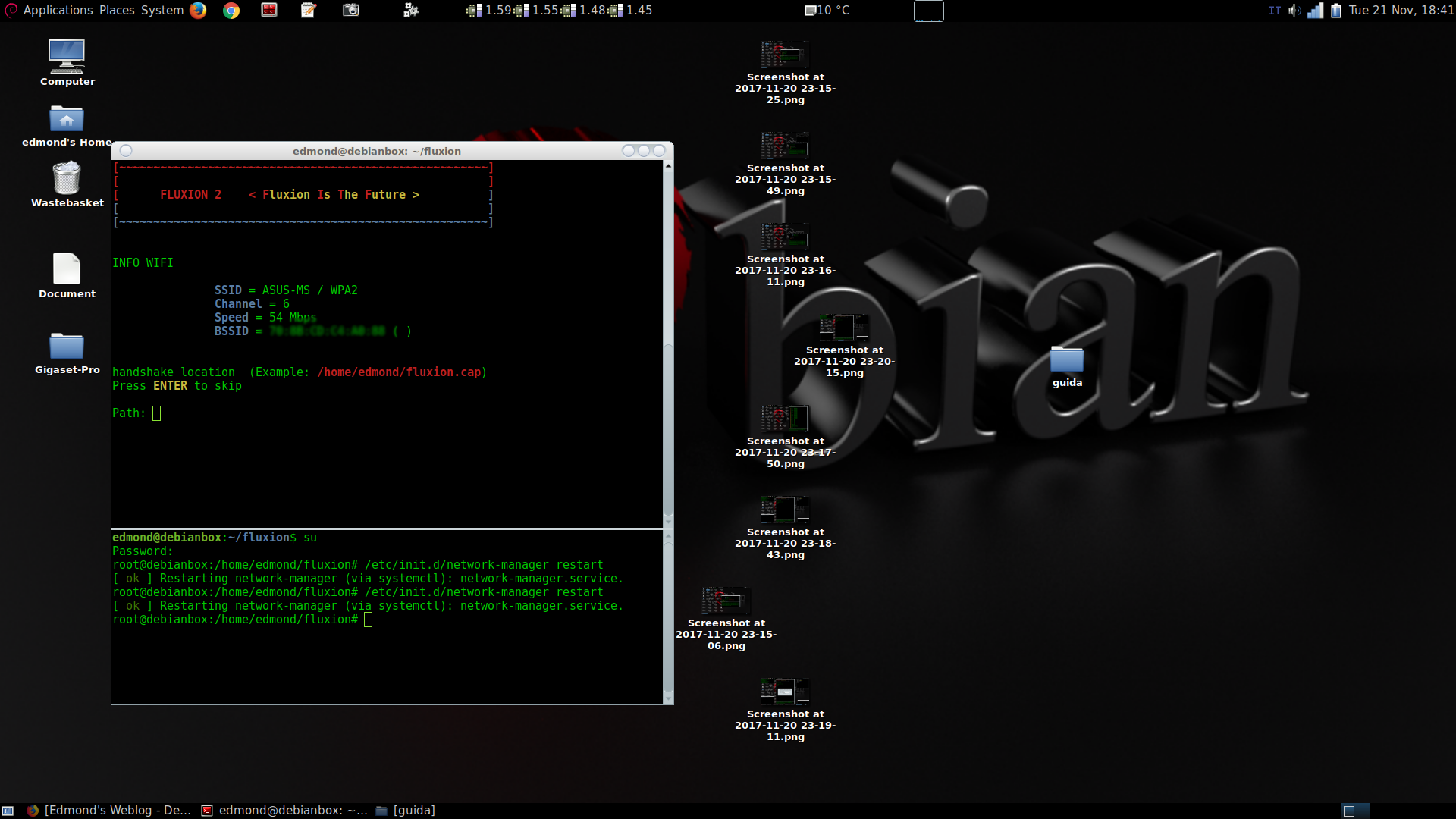

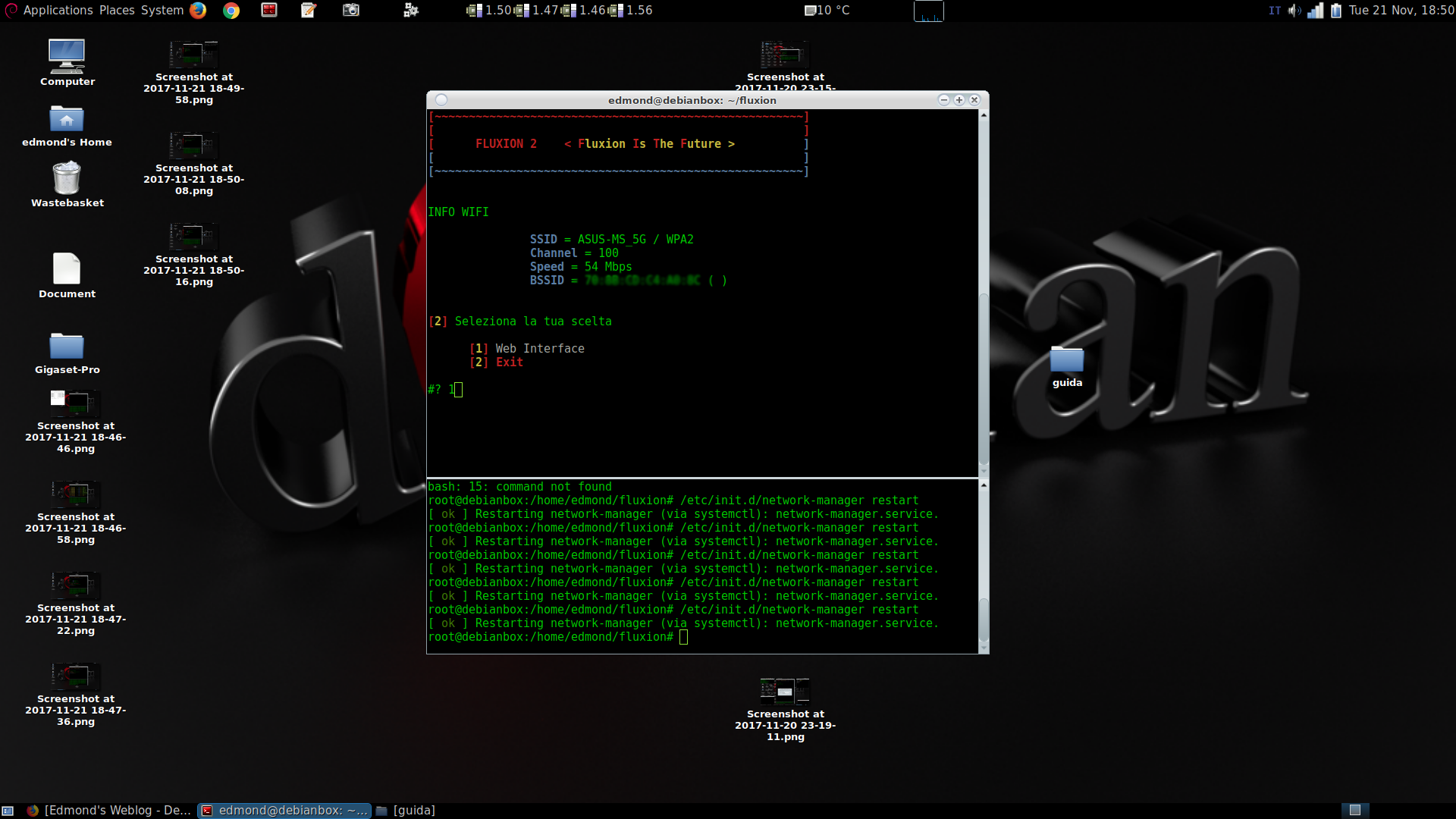

dopo che Wifi Monitor ha rilevato le reti, chiudere la finestra, e le reti appariranno nel terminale Fluxion, quindi scegliere la rete da attaccare, nel mio caso ho scelto ASUS-MS che è una mia rete wifi con 8 caratteri alfa numerici con maiuscole/minuscole, con cifratura WPA2:

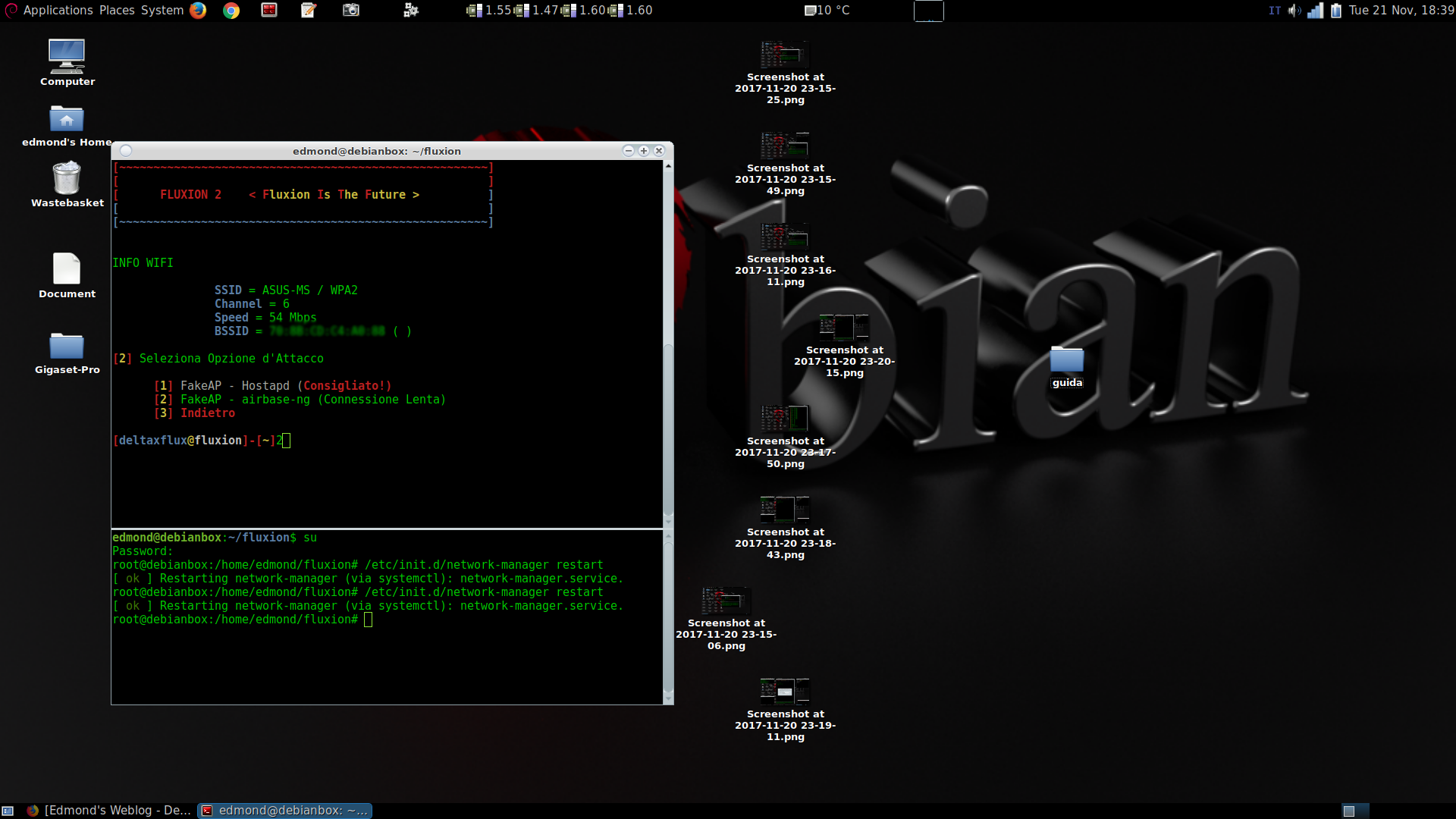

io ho utilizzato il menu 2 FakeAP-airbase-ng:

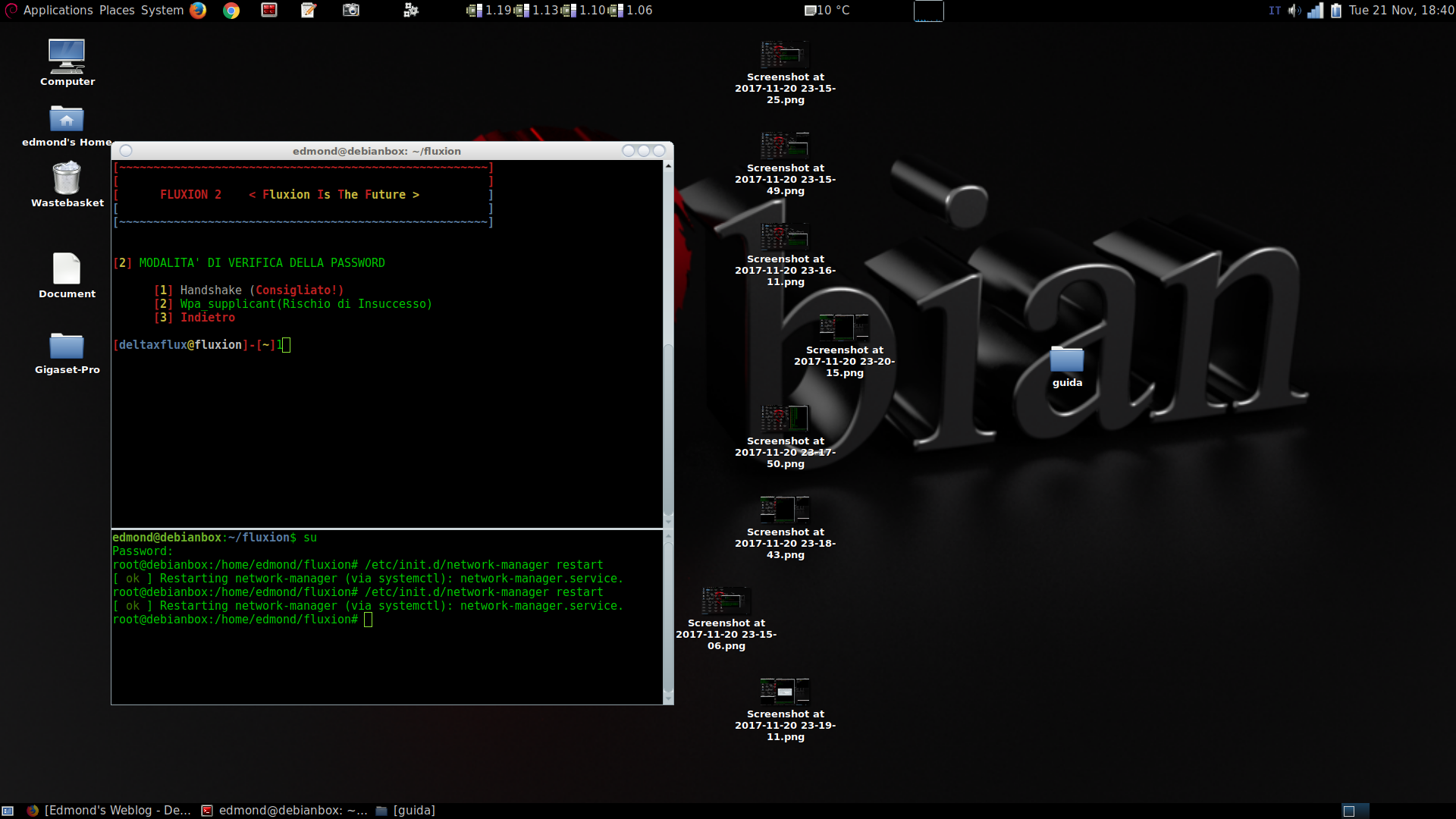

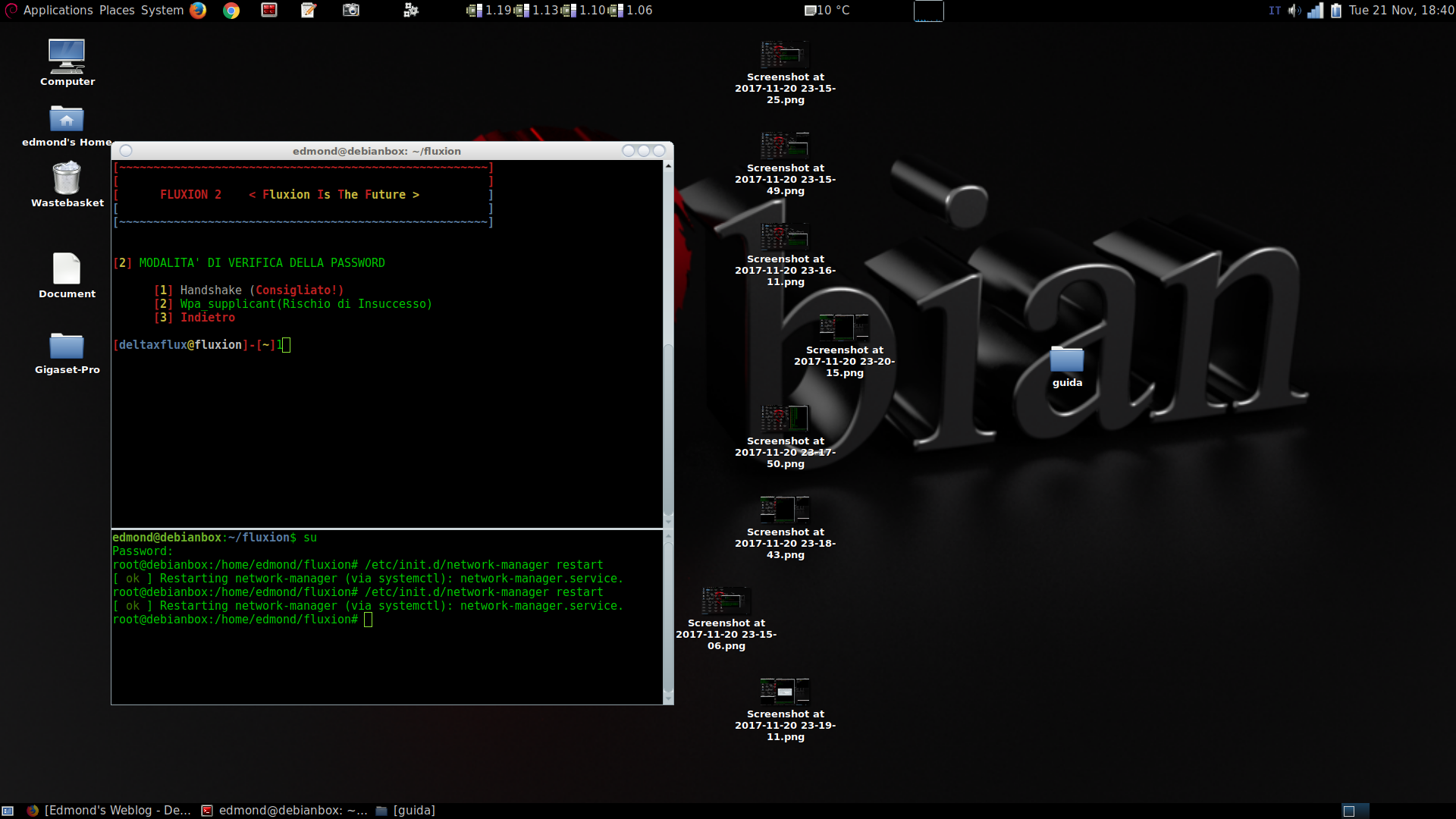

menu 1 Handshake:

premere invio:

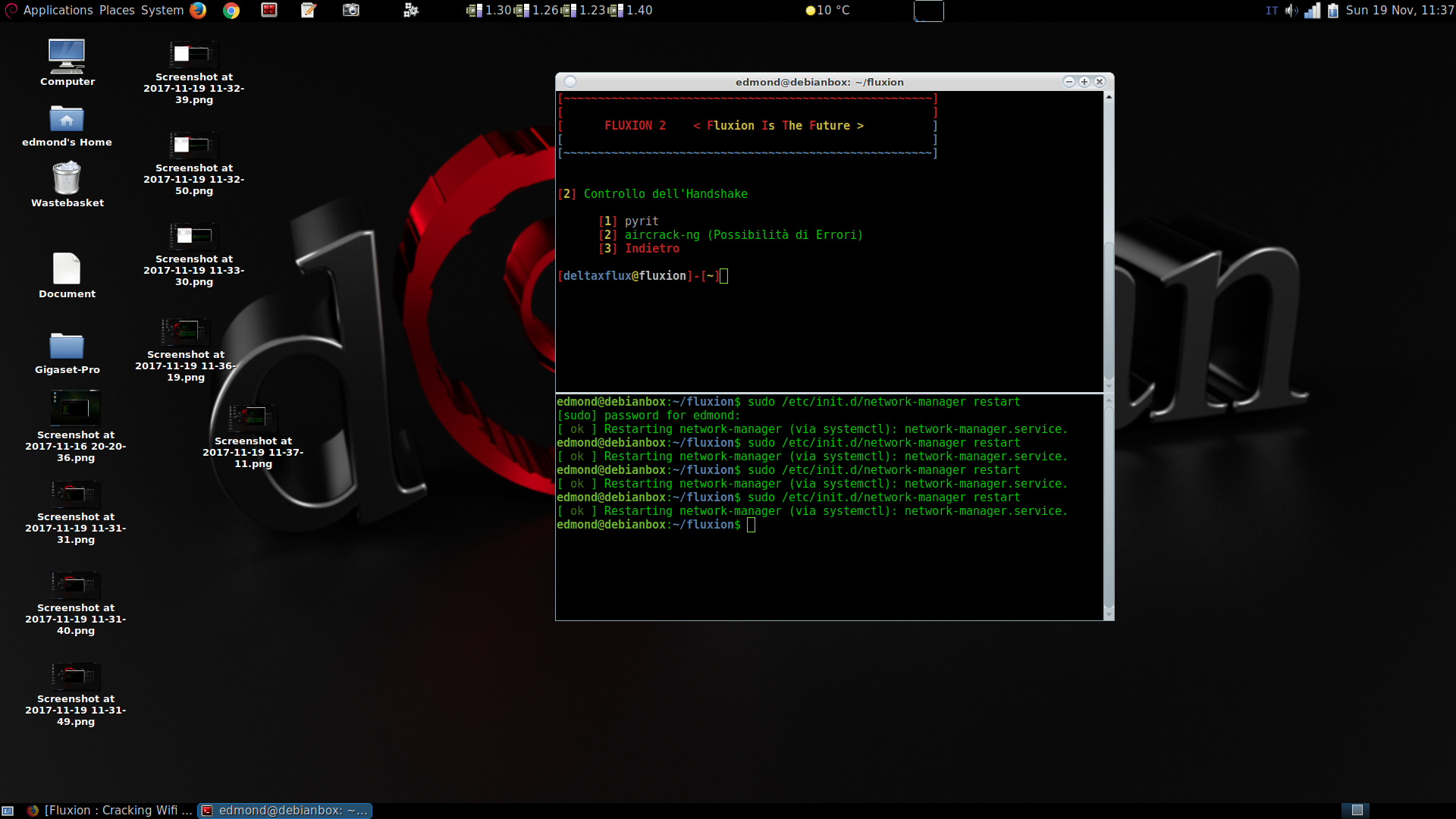

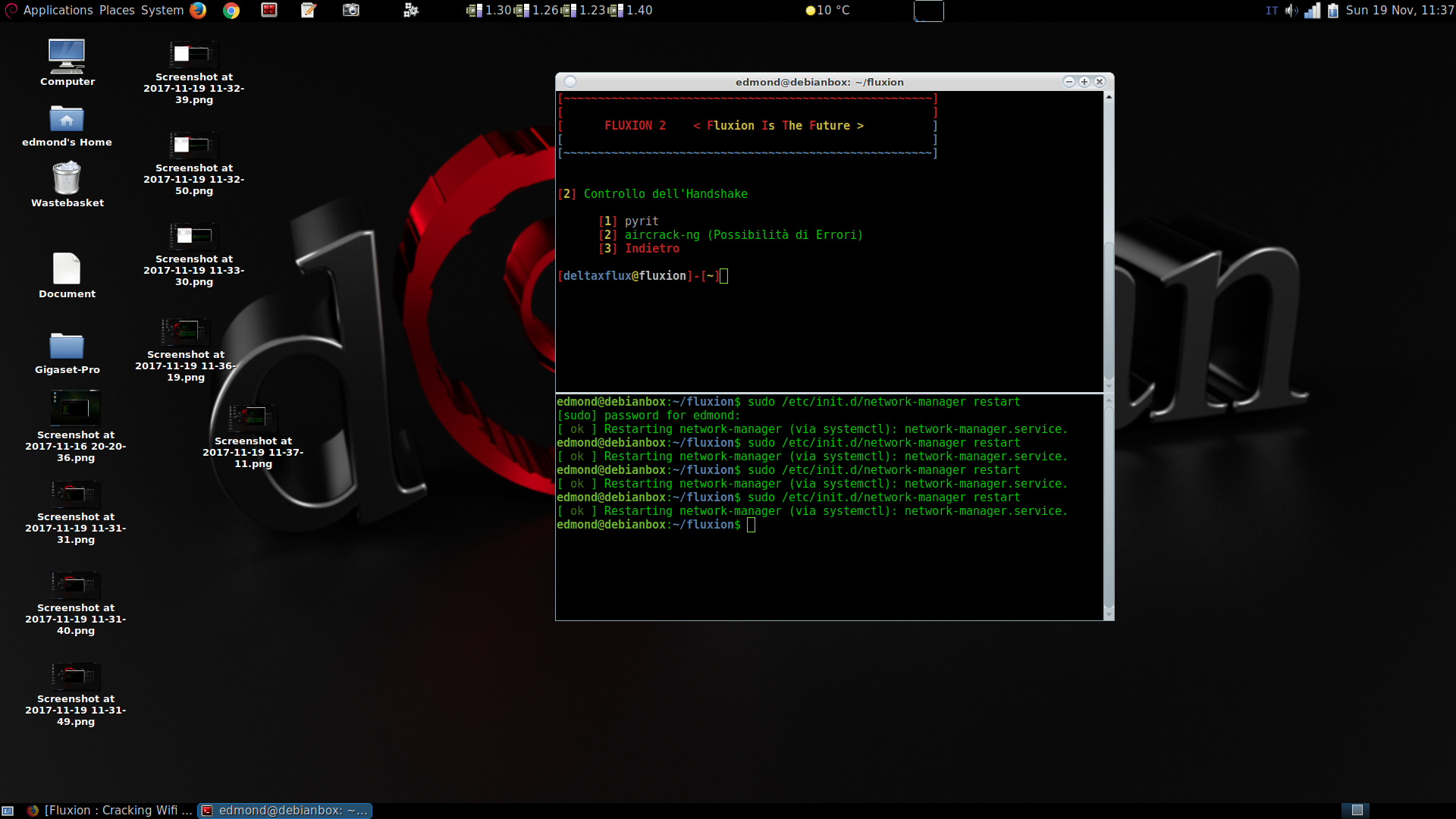

menu 1 e scegliere pyrit:

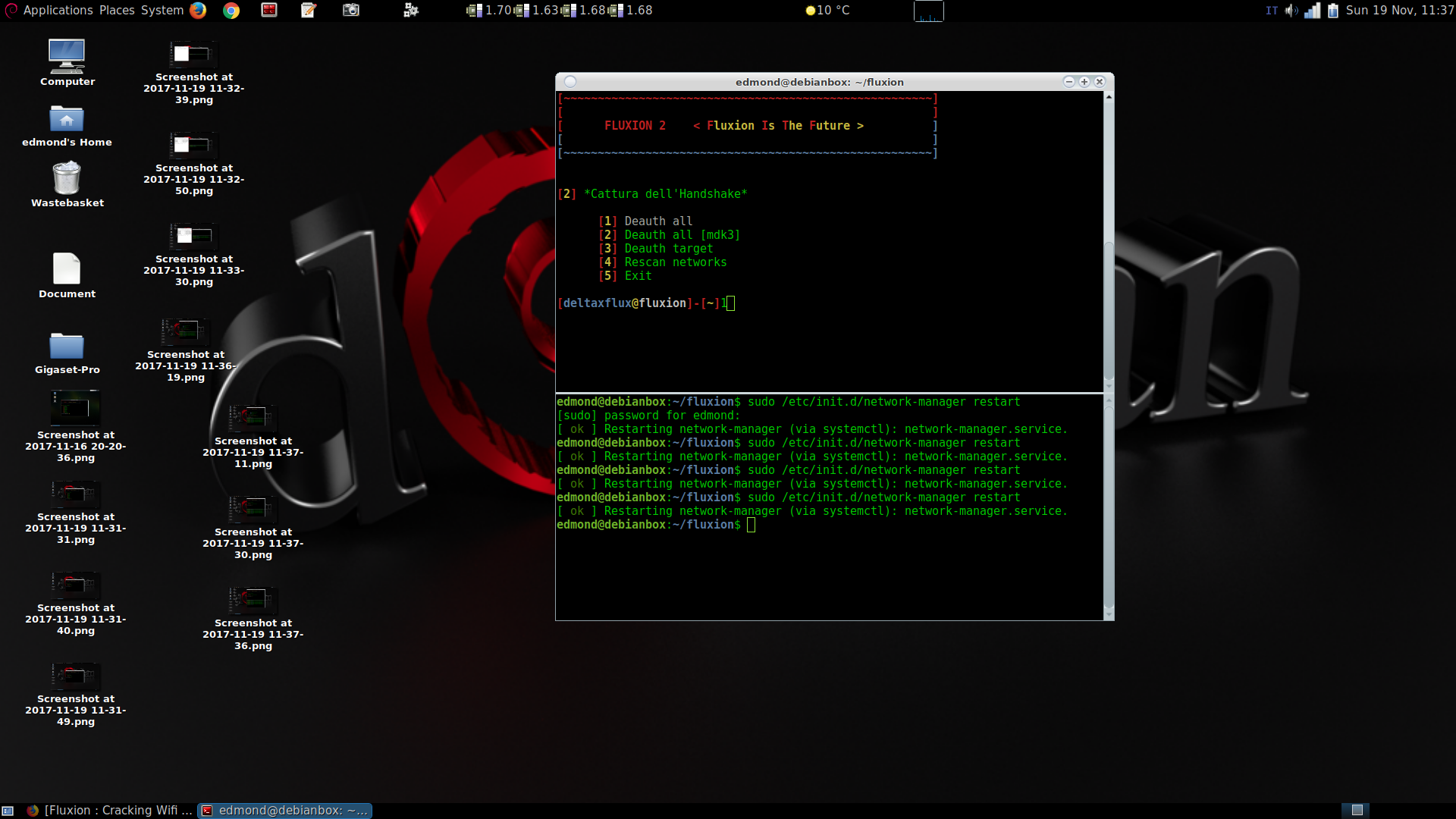

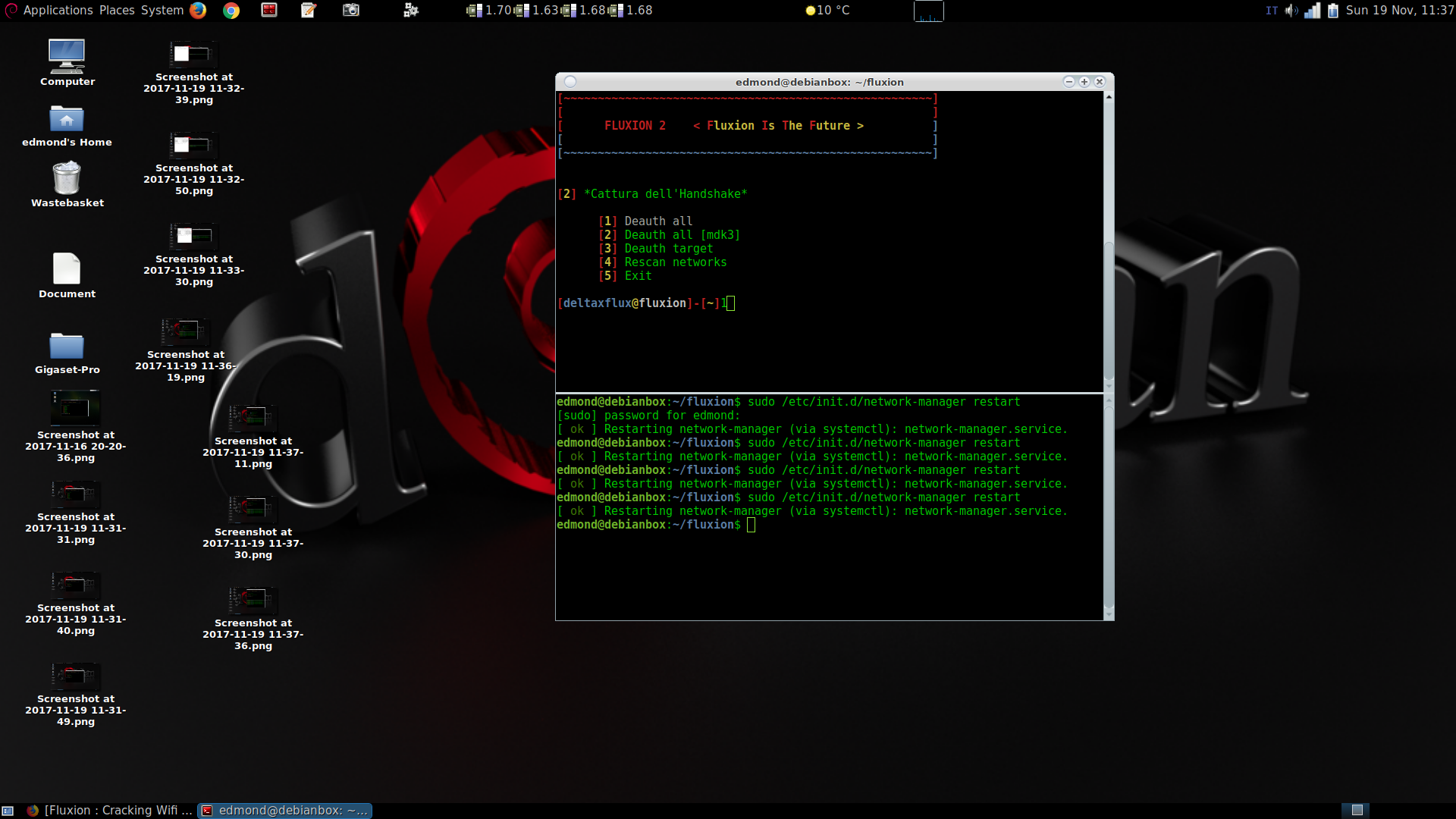

menu 1 scegliere Deauth all:

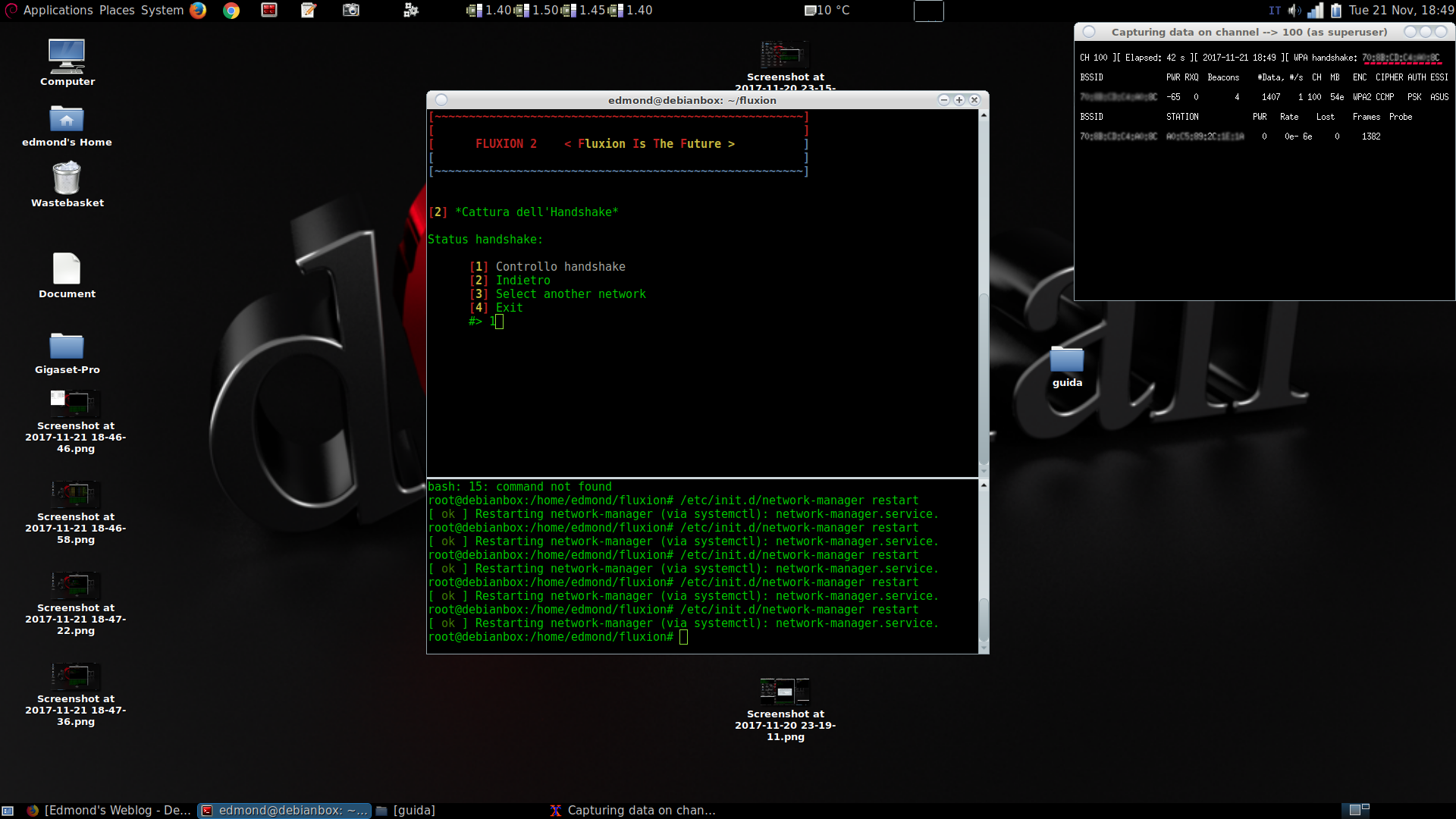

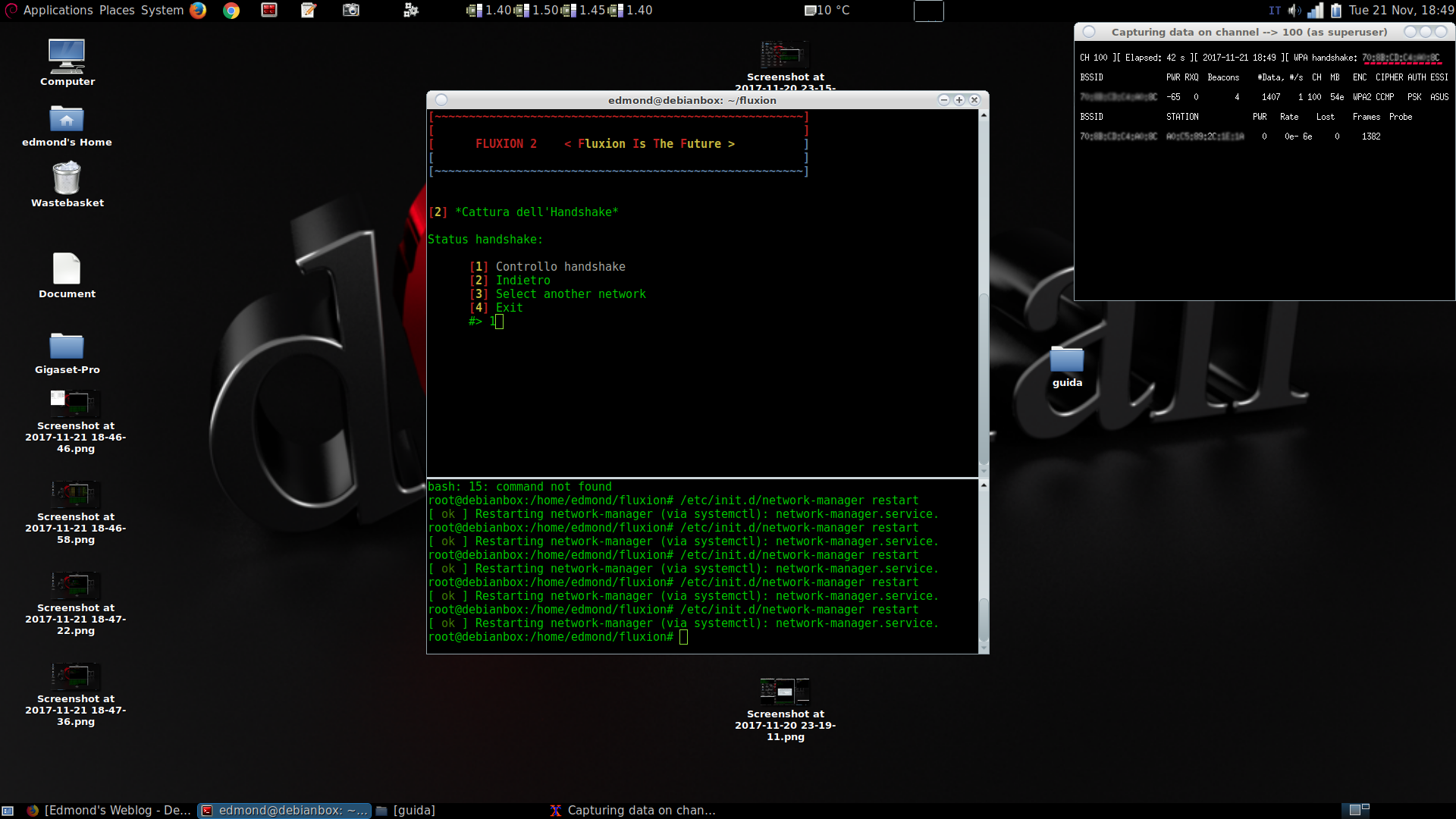

si aprirà una finestra in alto a destra che dovrà mostrare necessariamente la cattura della Handshake, in caso contrario riprovare. Successivamente premere 1 per fare un controllo Handshake

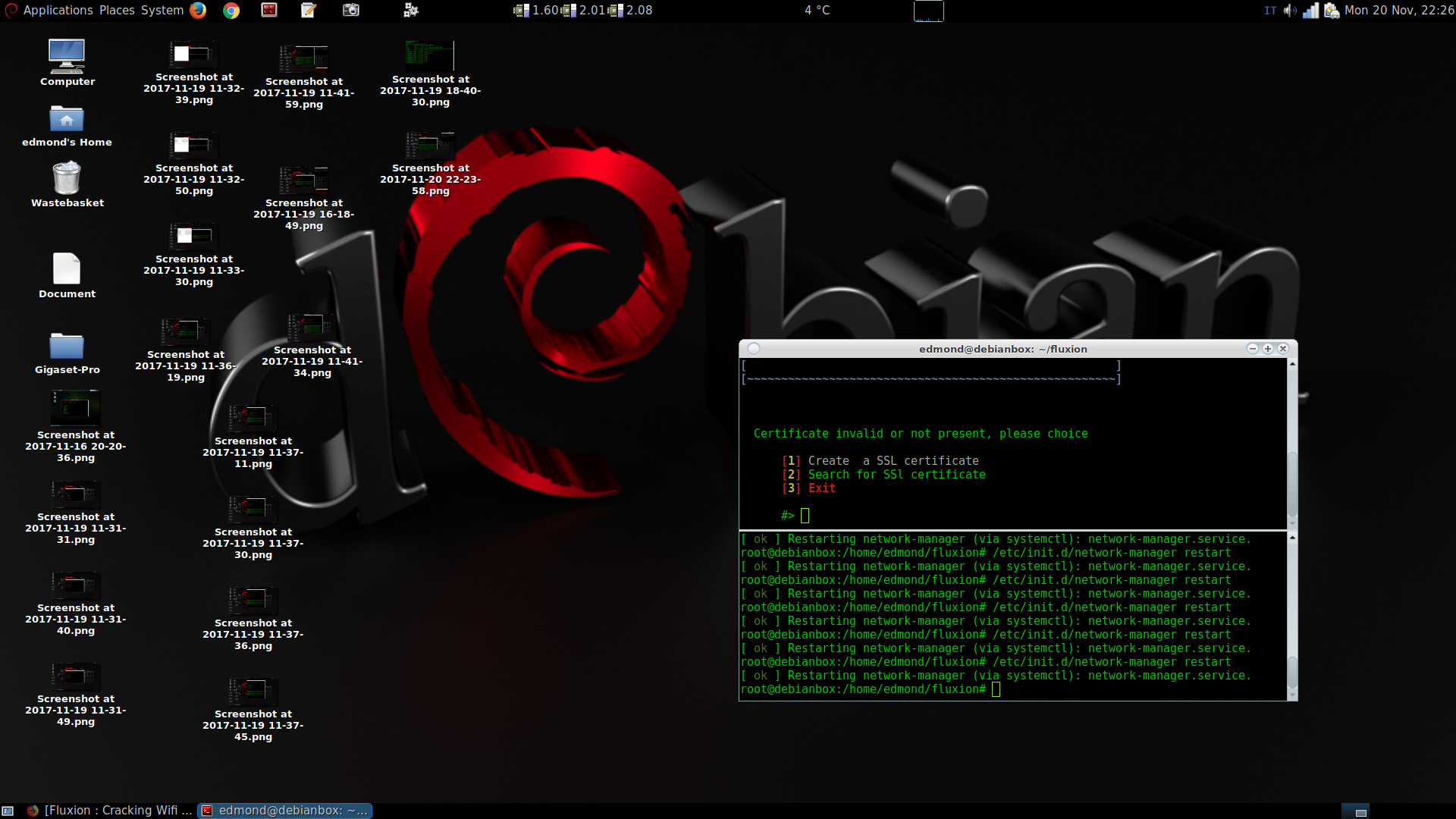

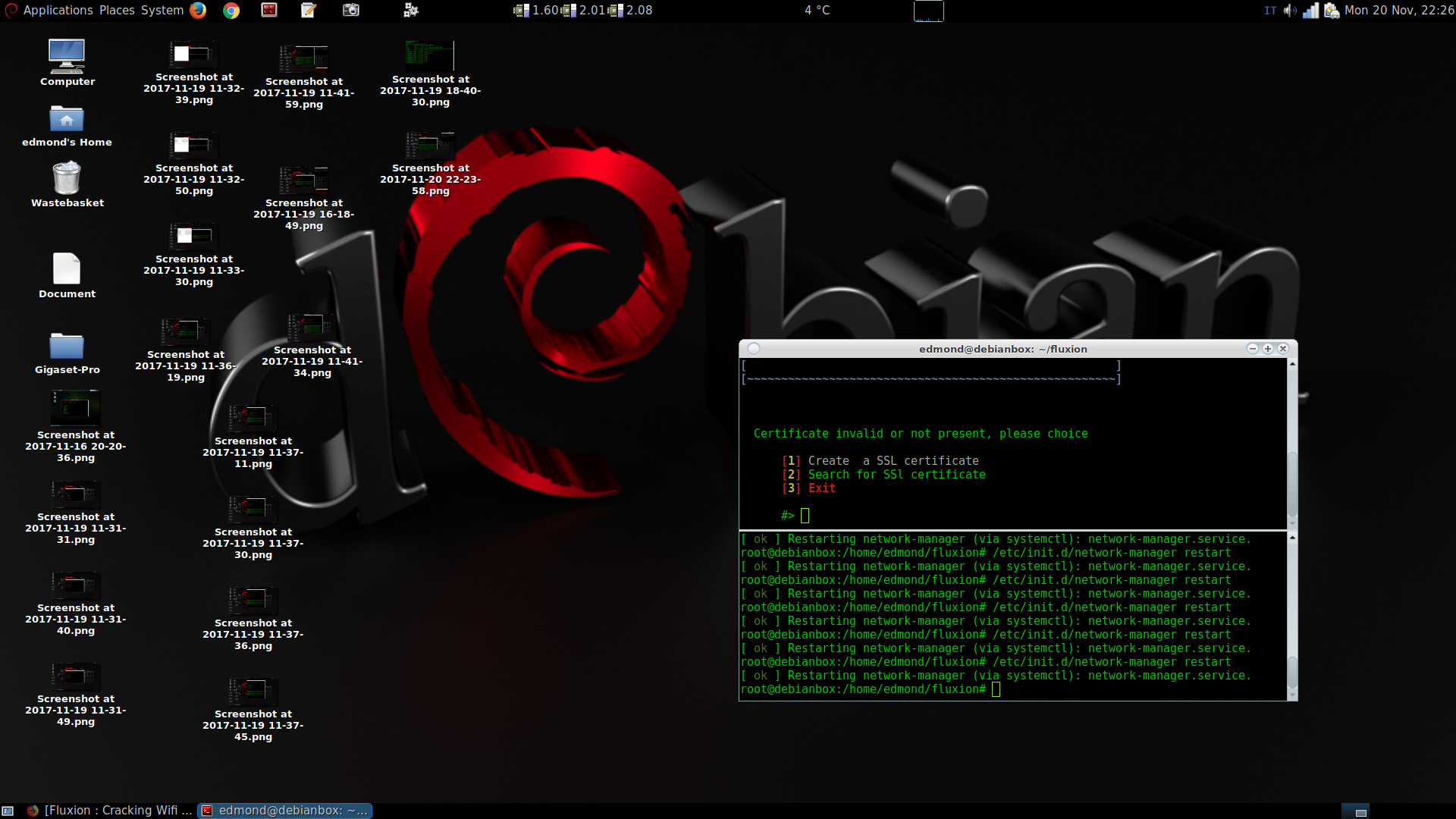

menu 1 per la creazione di un certificato SSL:

scegliere web interface:

nella nuova finestra appariranno in diverse lingue alcune pagine di login, che serviranno come login per il primo che si conneterà:

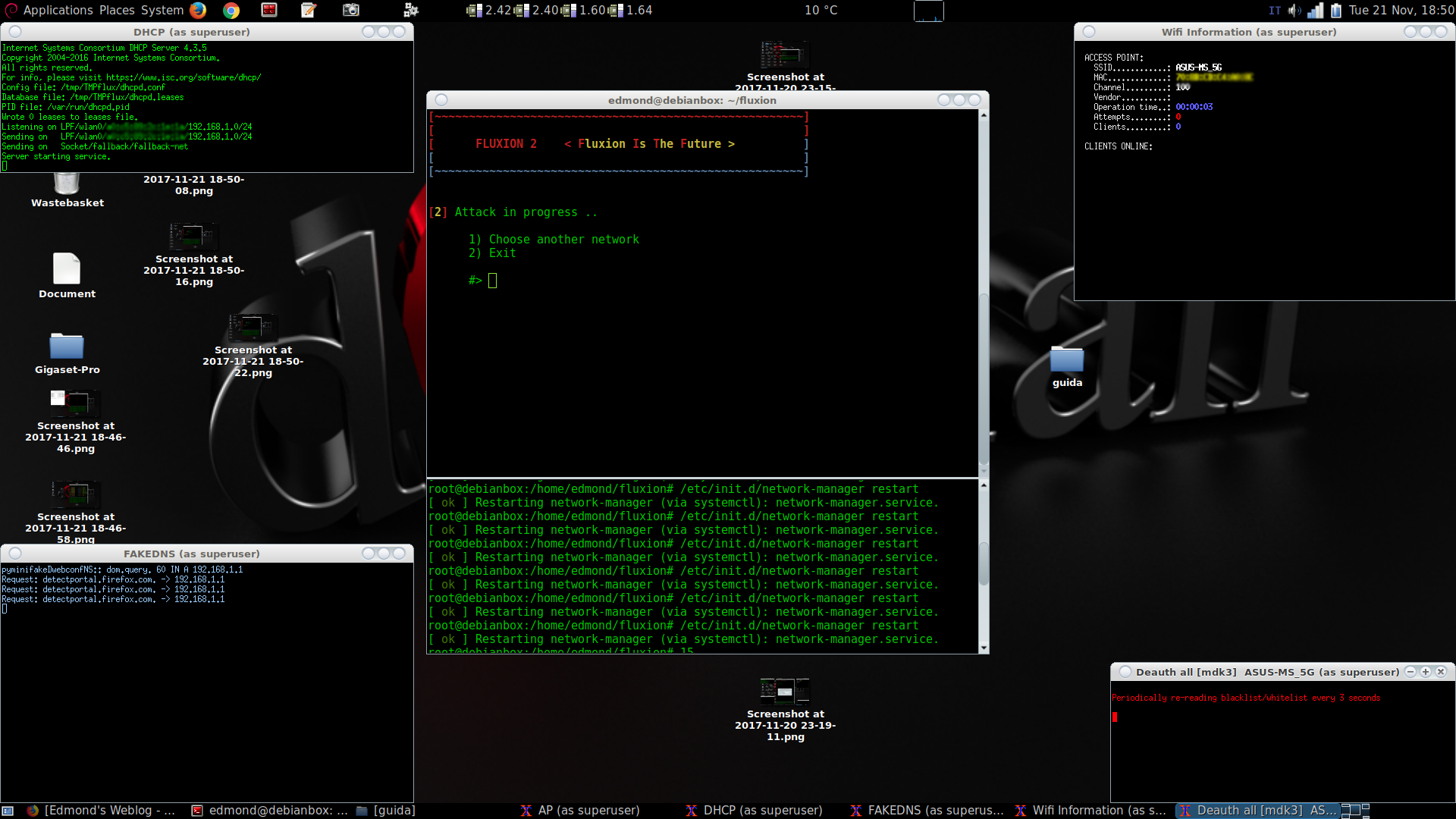

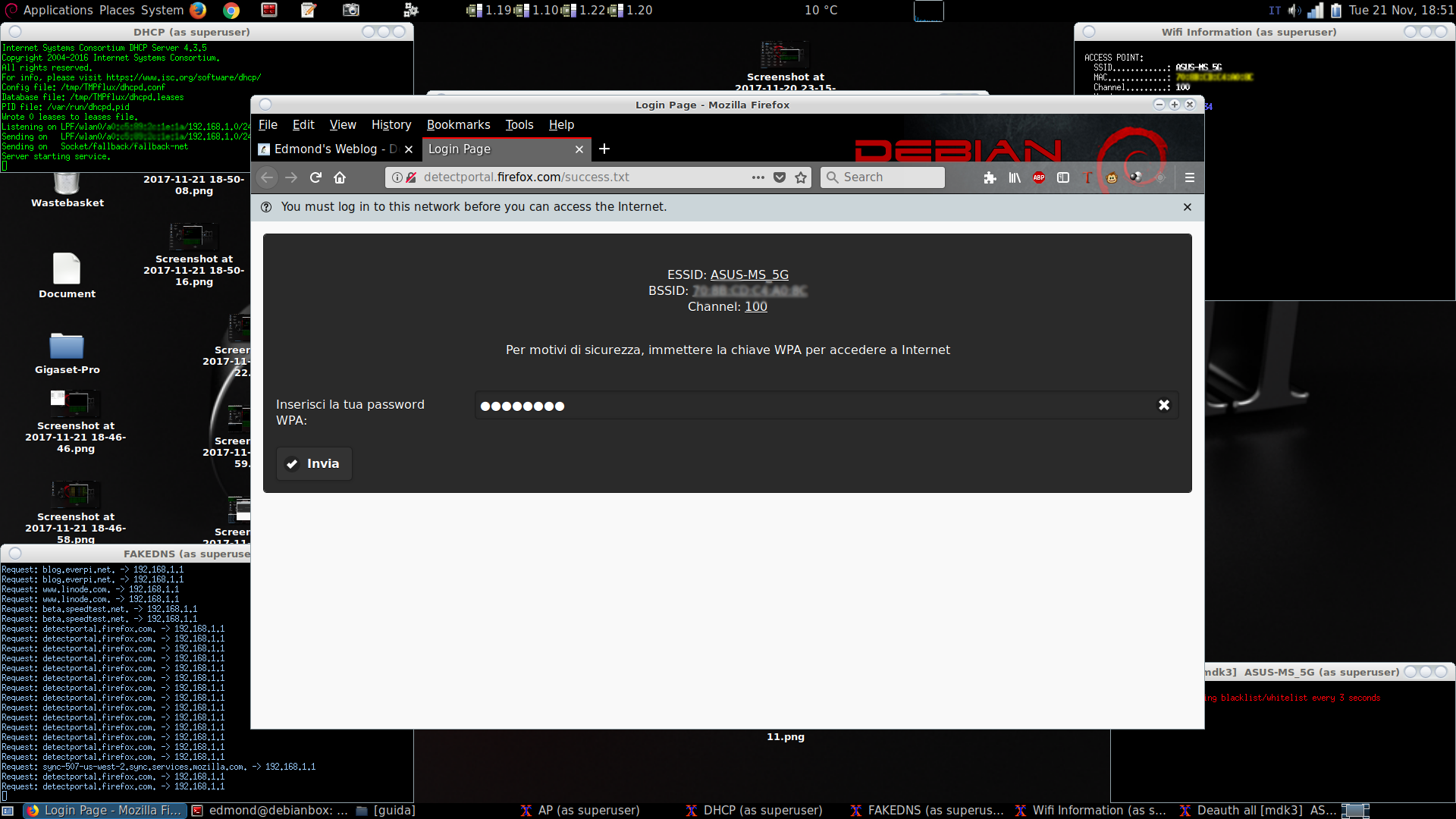

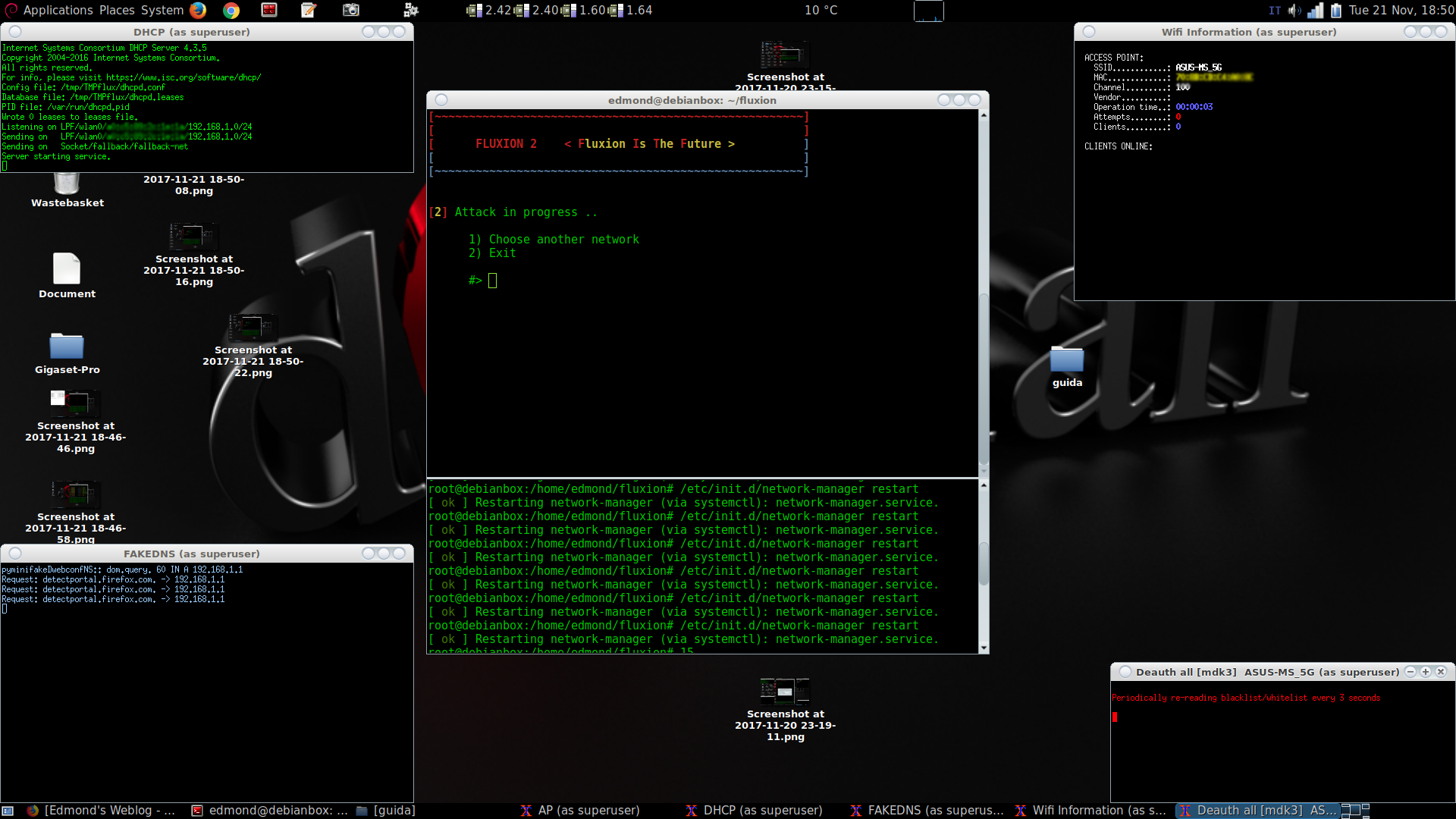

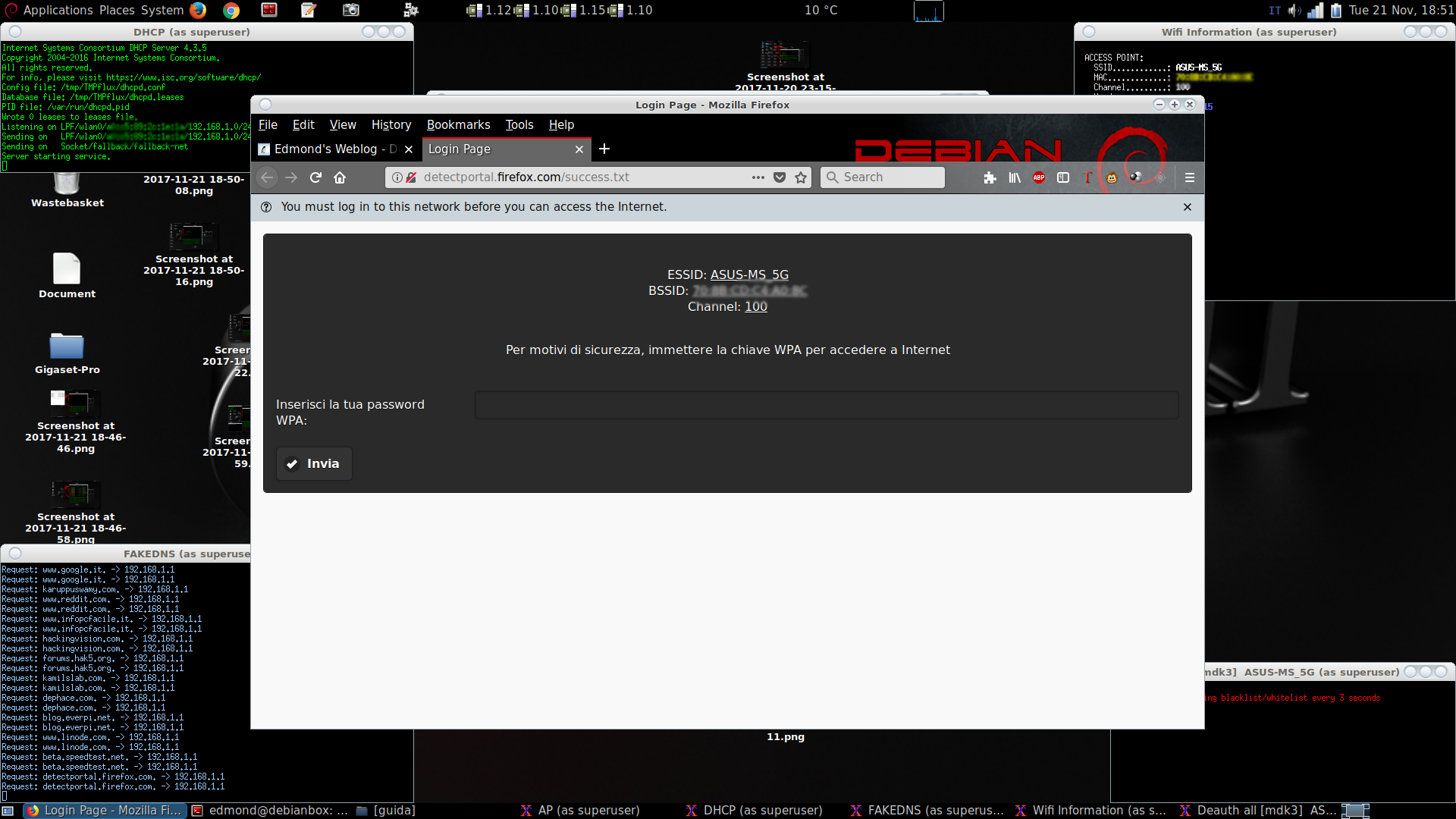

a questo punto siamo pronti a lanciare un attacco ed a metterci in modalità stealth. Come si può vedere nella finestra in alto a sinistra il server è in attesa di raccogliere le informazioni e lo stesso vale per la finestra in basso a sinistra. Nella finestra in altro a destra apparirà il client che si collegherà.

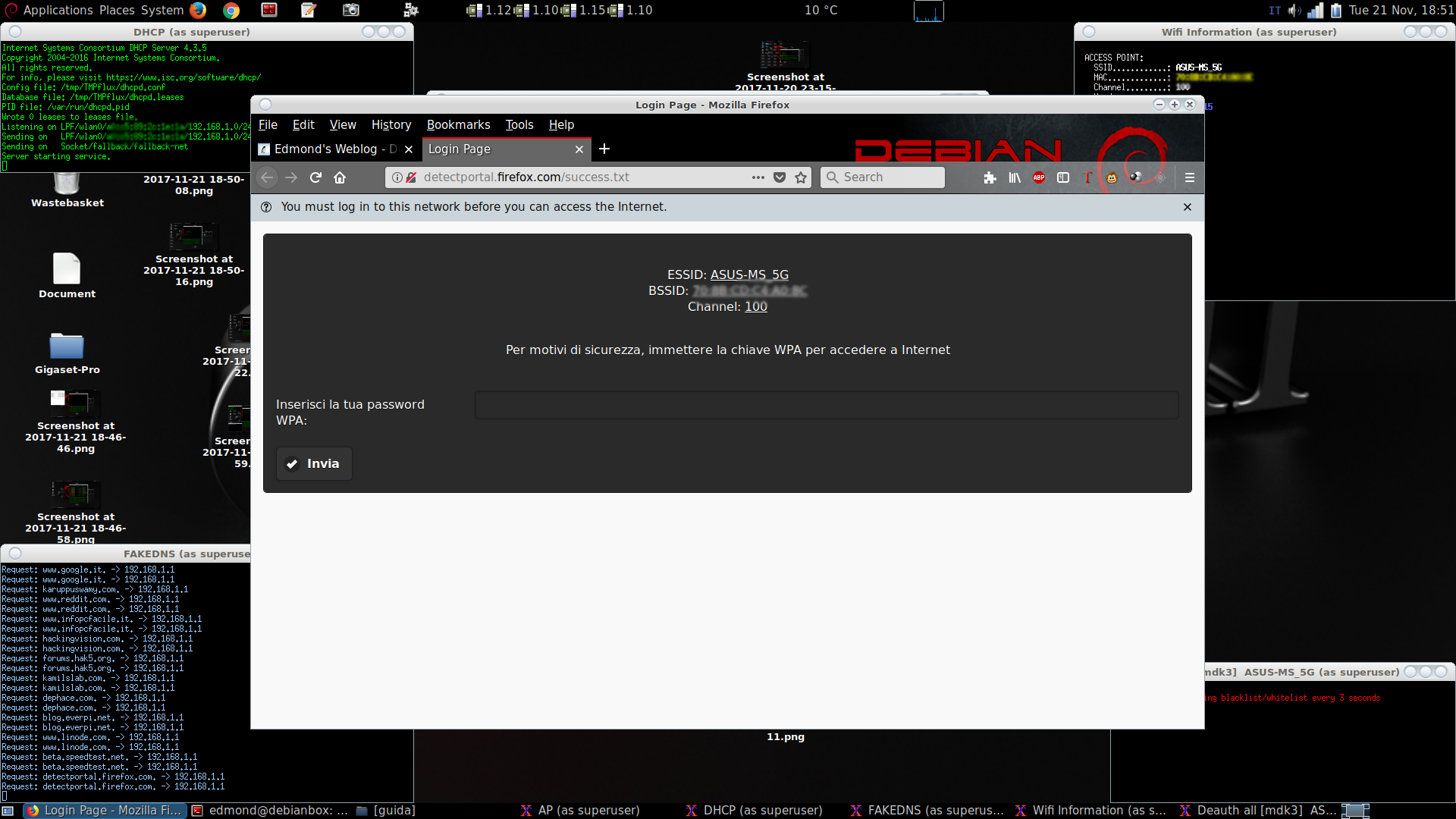

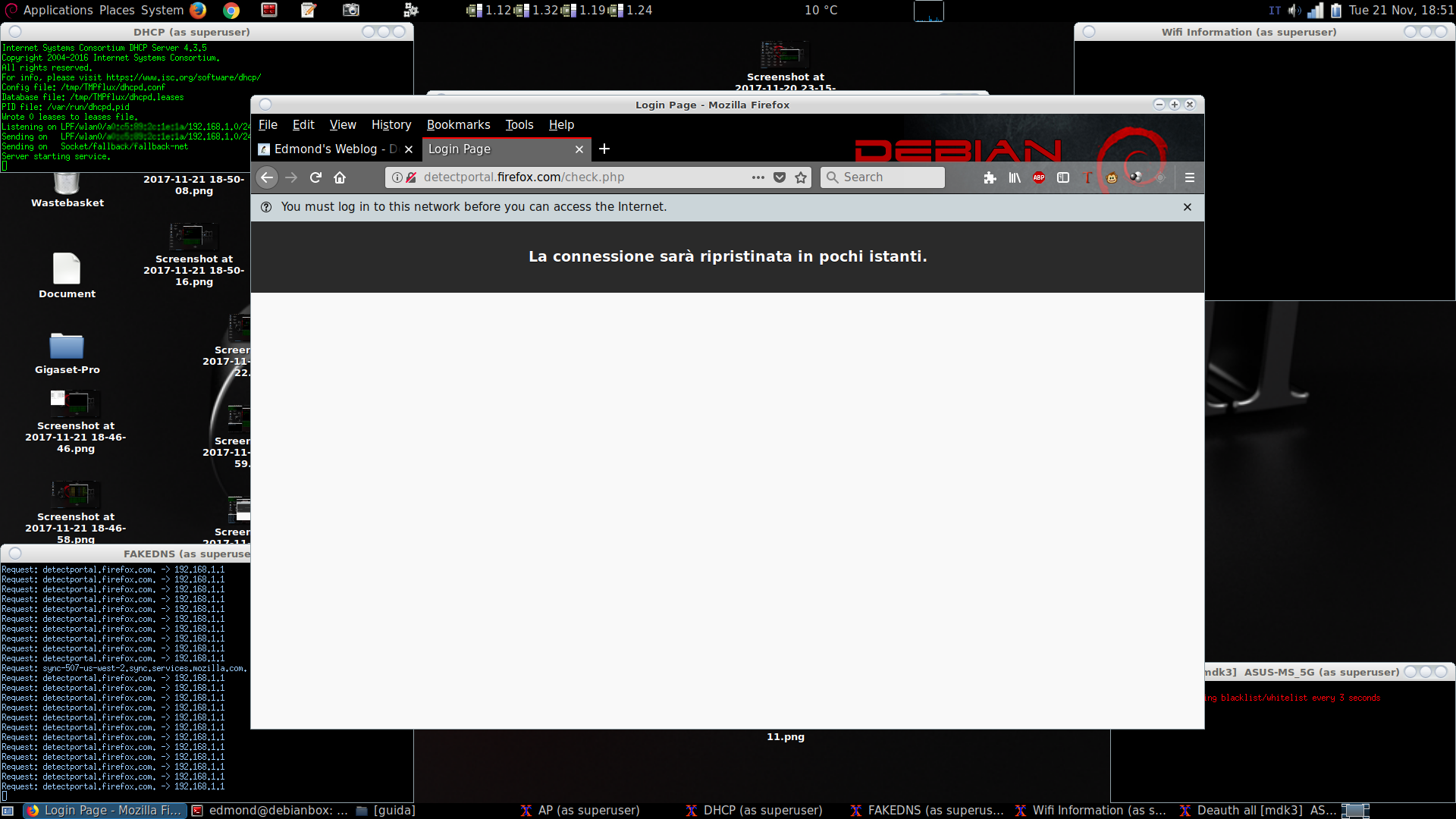

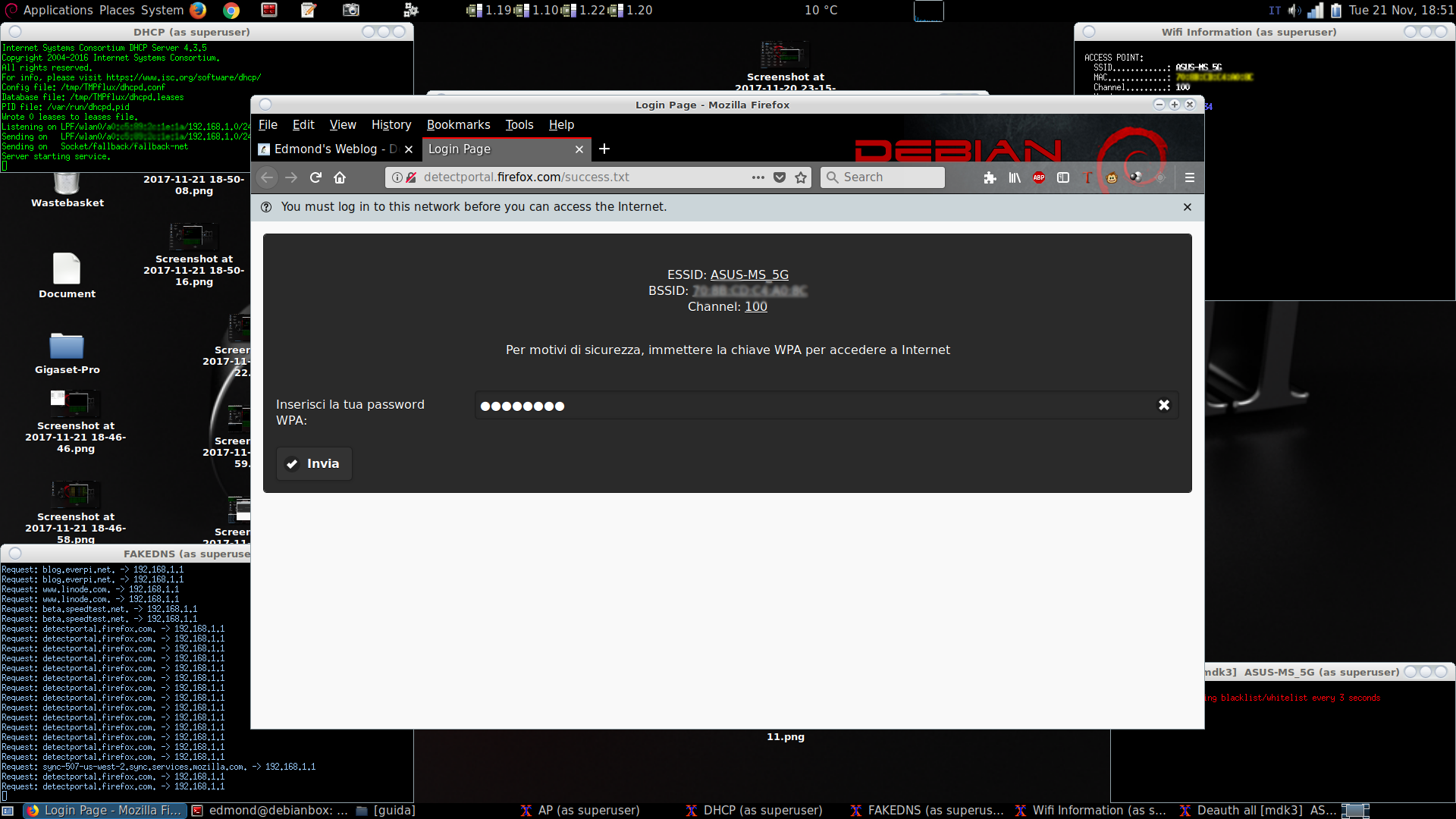

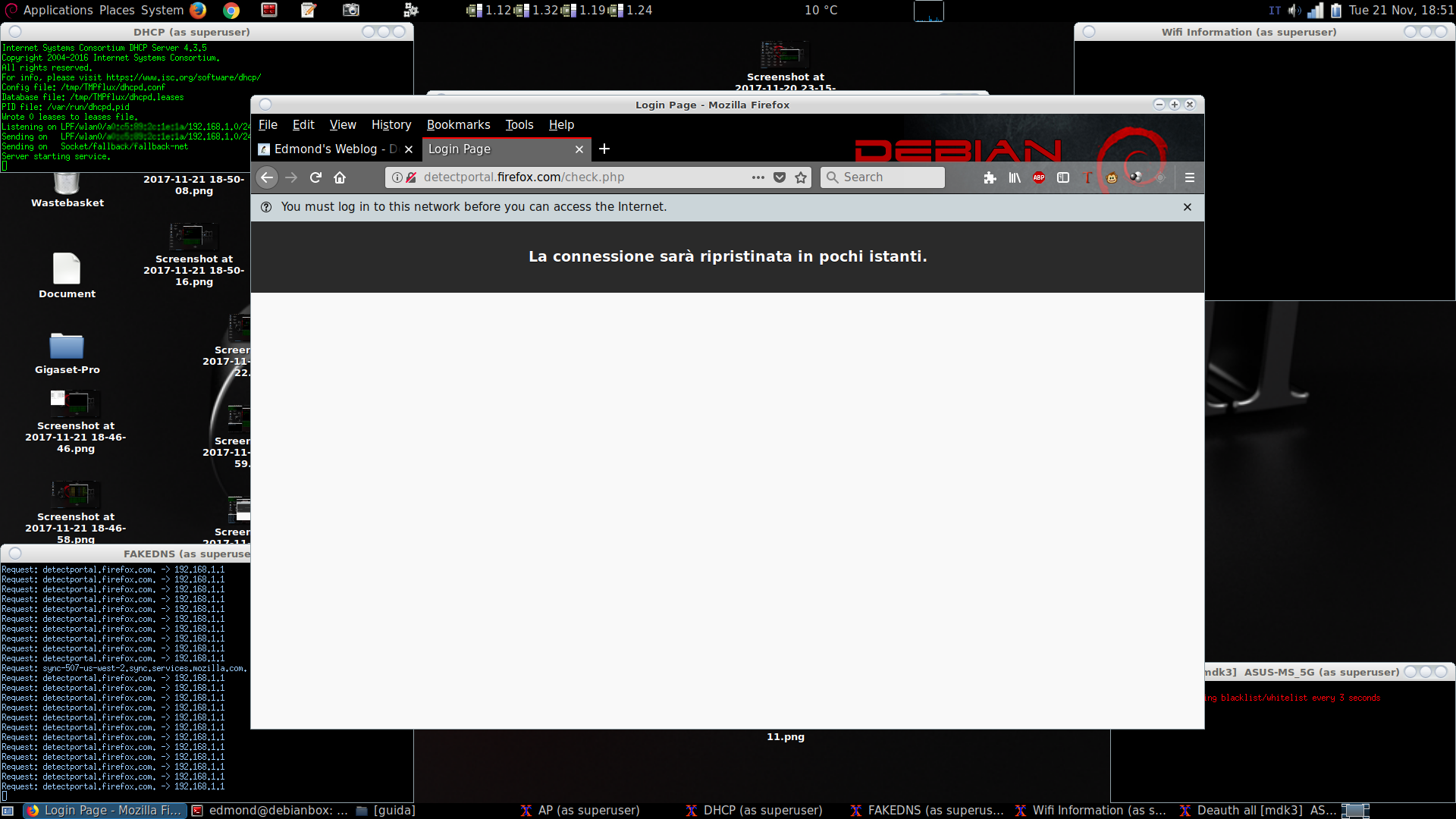

quando l'ignaro utente si collegherà ad internet si aprirà una pagina pop up ed immeterà la password che noi siamo pronti a "raccogliere":

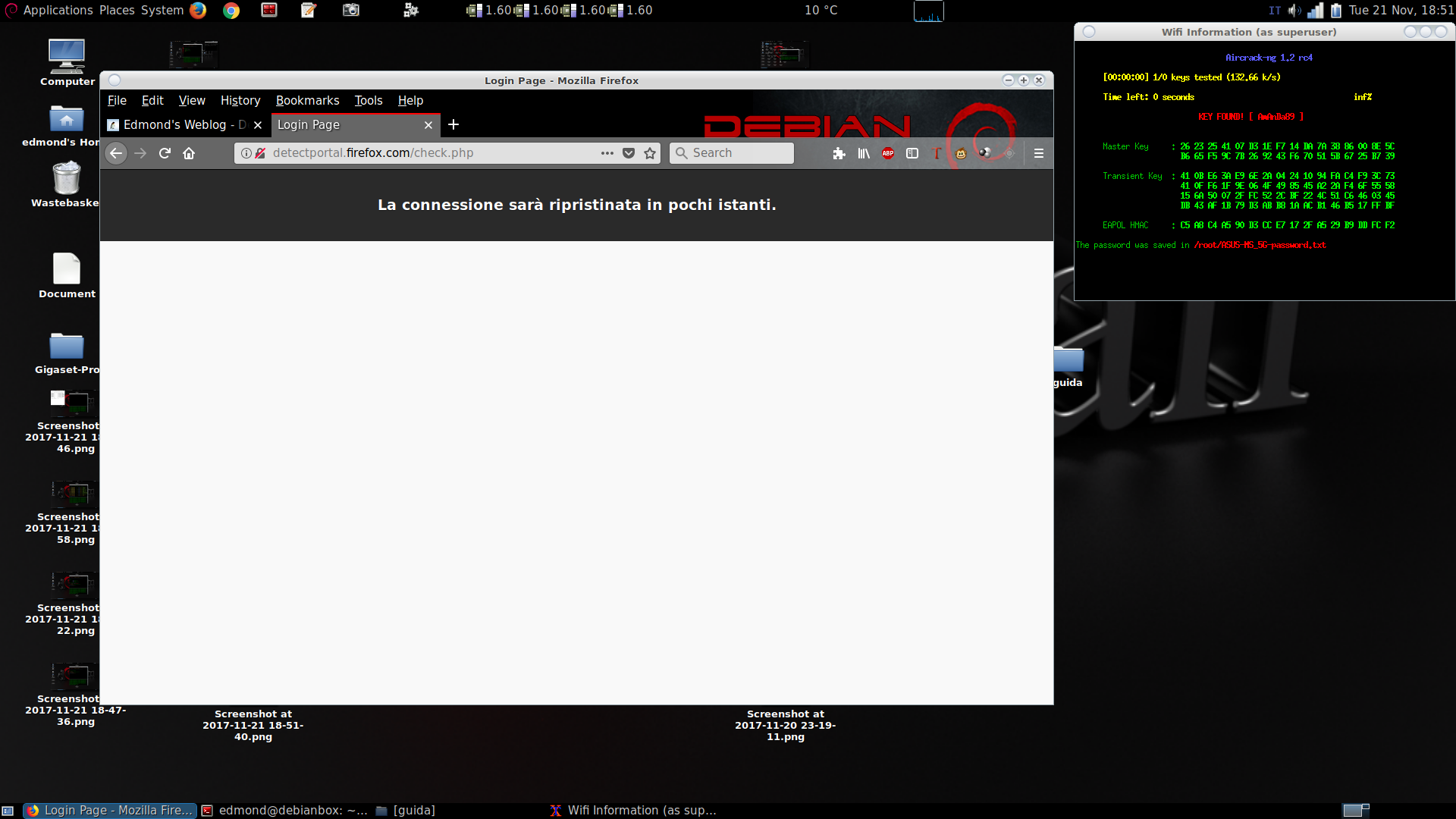

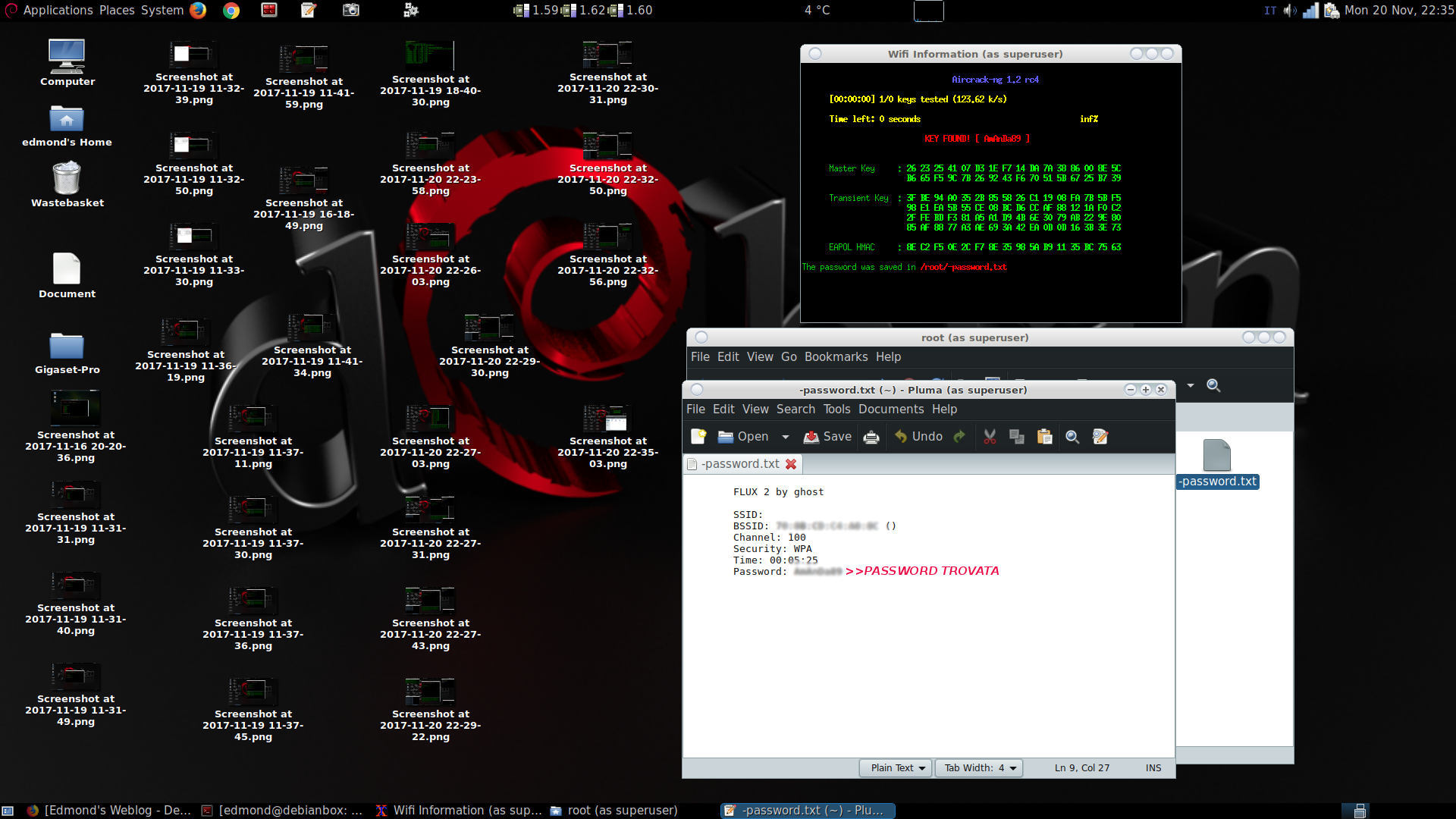

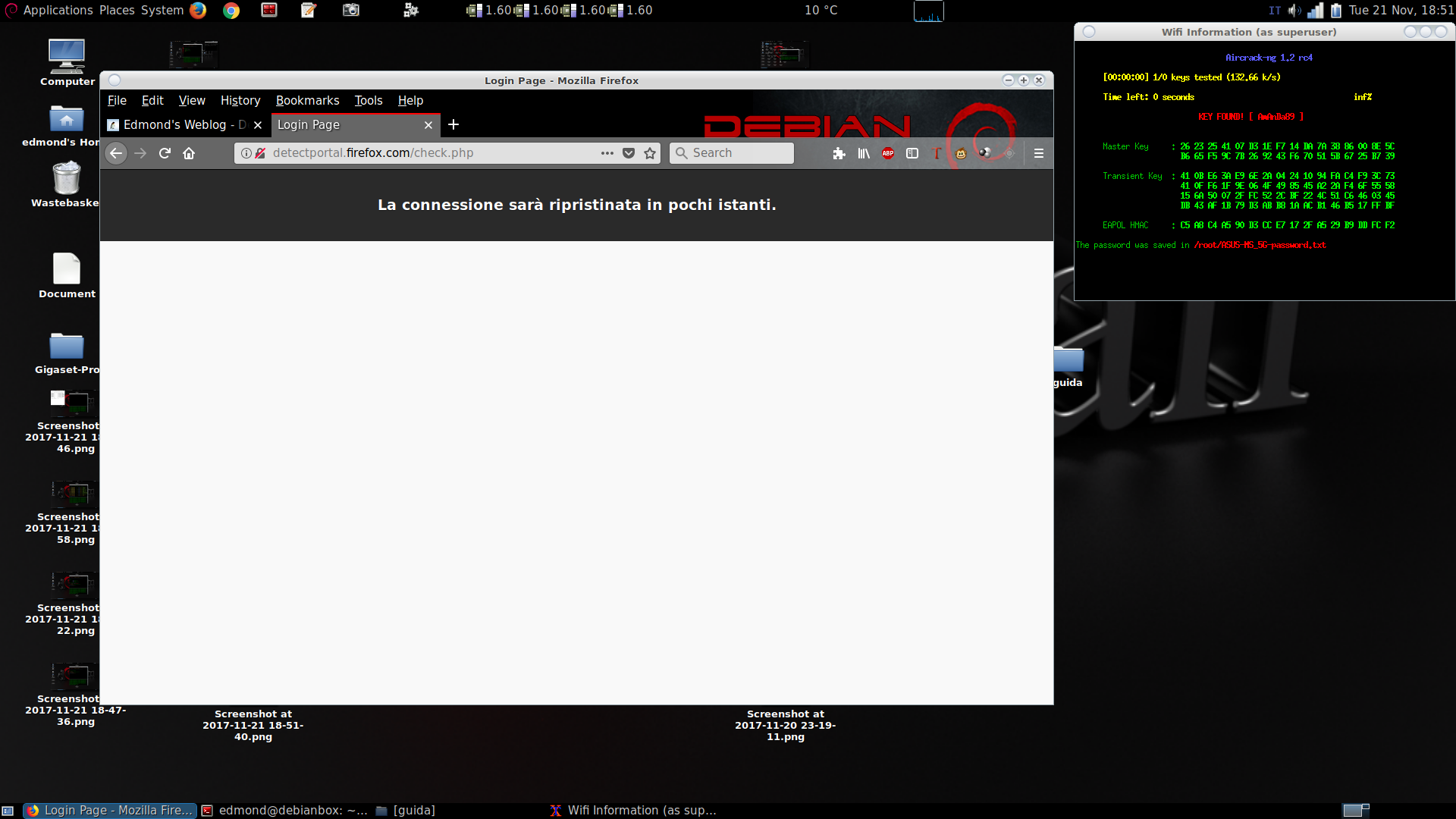

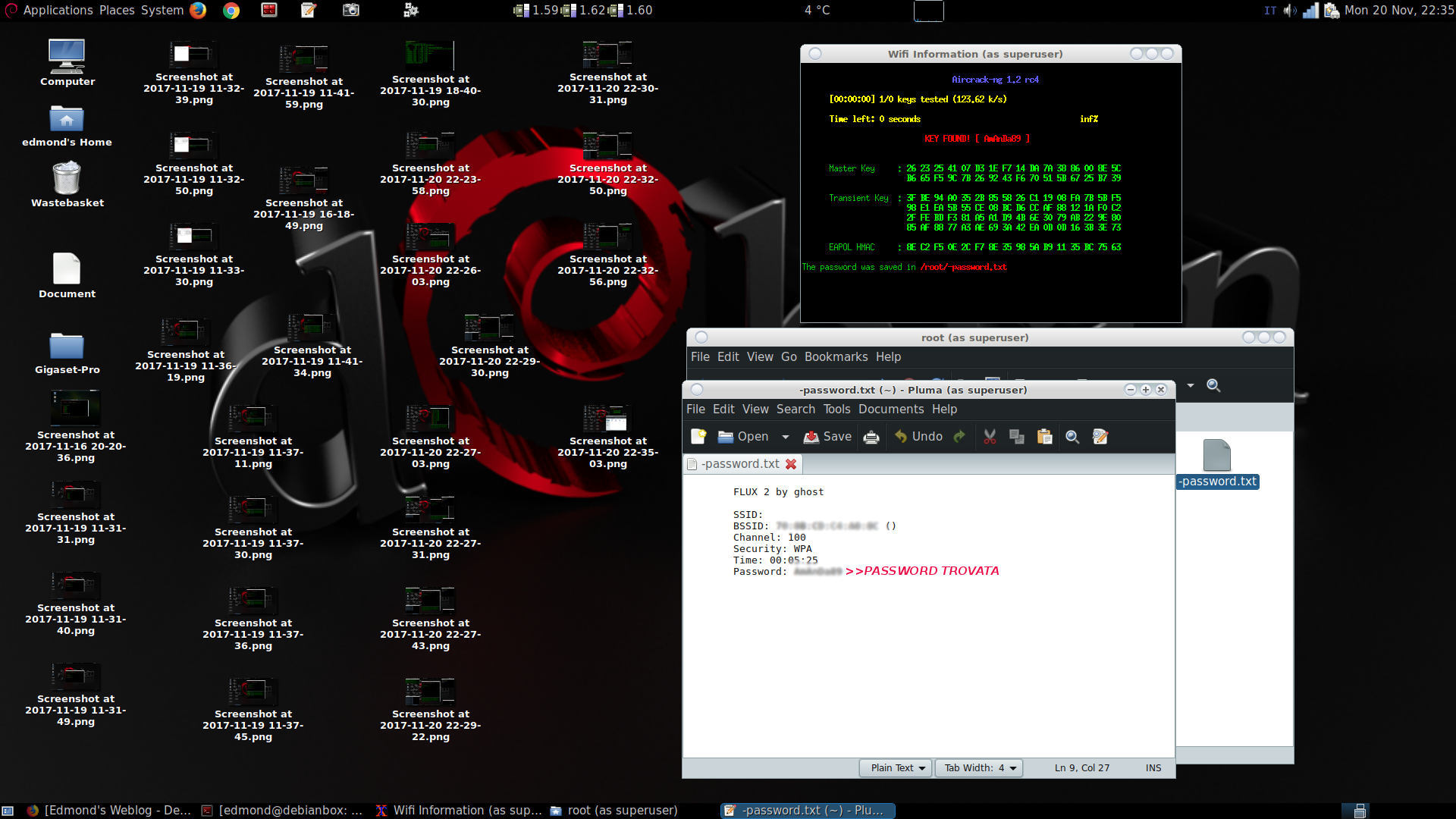

come si vede sotto non bisogna fare altro che andare in /root/ e leggere la password in chiaro

Cracking rete WIFI WPA2 con Debian Stretch e Fluxion

PS: Questa guida è solo a scopo informativo, ricordo che il cracking senza il consenso del proprietario della rete è illegale,illegale,illegale

enjoy 😉