Dopo aver installato Asterisk 11 e Freepbx 2.11 su Debian Wheezy, mi sono deciso a provare ad installare la versione recente di Asterisk 13 con Freepbx 12. I passi sono più o meno gli stessi di quelli precedenti, ma con qualche piccolo accorgimento ed alcune modifiche, Ad ogni modo, malgrado qualche piccolo warning il tutto funziona perfettamente.

Aggiornare il sistema:

# apt-get update && apt-get upgrade -y

Scaricare le dipendenze ed i servizi necessari:

# apt-get install -y build-essential linux-headers-`uname -r` openssh-server apache2 mysql-server mysql-client bison flex php5 php5-curl php5-cli php5-mysql php-pear php-db php5-gd curl sox libgnutls26 libncurses5-dev libssl-dev libmysqlclient-dev mpg123 libxml2-dev libnewt-dev sqlite3 libsqlite3-dev pkg-config automake libtool autoconf git subversion uuid-dev libjansson-dev smartmontools zip unzip rar unrar arj zoo sox

a metà installazione verrà chiesto di settare una password per Mysql MEMORIZZARLA/SEGNARSELA, poi per sicurezza meglio riavviare, a meno che non si è sicuri che si userà lo stesso kernel.

# reboot

Scaricare l'occorrente: Dahdi, Libpri, Pjproject, Asterisk, Freepbx.

# cd /usr/src

# wget https://downloads.asterisk.org/pub/telephony/dahdi-linux-complete/\

dahdi-linux-complete-current.tar.gz

# wget

# wget https://www.pjsip.org/release/2.3/pjproject-2.3.tar.bz2

# wget https://downloads.asterisk.org/pub/telephony/asterisk/asterisk-13-current.tar.gz

# wget https://mirror.freepbx.org/freepbx-12.0.21.tgz

Installare Dahdi:

# cd /usr/src

# tar xvfz dahdi-linux-complete-current.tar.gz

# cd dahdi-linux-complete-2*

# make -j4 all

# make install

# make config

Installare Libpri:

# cd /usr/src

# tar xvfz libpri-1.4-current.tar.gz

# cd libpri-1.4*

# make -j4

# make install

Installare Pjproject:

# cd /usr/src

# tar -xjvf pjproject-*

# cd /usr/src/pjproject-*

# CFLAGS='-DPJ_HAS_IPV6=0' ./configure --prefix=/usr --enable-shared --disable-sound --disable-resample --disable-video --disable-opencore-amr

# make dep

# make

# make install

Installare Asterisk:

# cd /usr/src

# tar xvfz asterisk-13-*

# cd asterisk-*

# ./configure

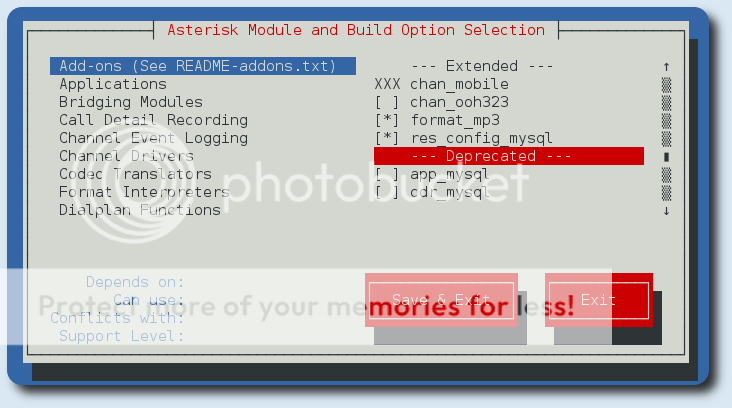

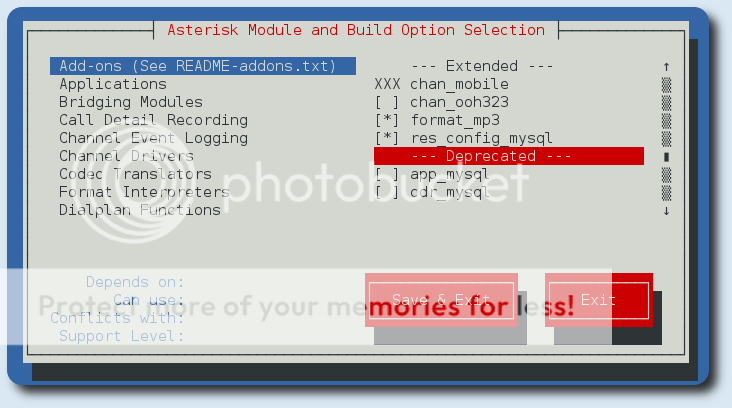

# make menuselect

a questo punto conviene dare un occhiata e se serve si può abilitare qualche modulo in più, come format_mp3 o i moduli extrasound:

# make -j4

# make install

# make config

# ldconfig

Installazione e configurazione di Freepbx e Mysql

# pear uninstall db

# pear install db-1.7.14

# cd /usr/src

# tar xvfz freepbx-*

# cd freepbx

# adduser asterisk --disabled-password --gecos "Asterisk User"

# chown asterisk. /var/run/asterisk

# chown -R asterisk. /etc/asterisk

# chown -R asterisk. /var/{lib,log,spool}/asterisk

# chown -R asterisk. /usr/lib/asterisk

# chown -R asterisk. /var/www/

# sed -i 's/\(^upload_max_filesize = \).*/\1120M/' /etc/php5/apache2/php.ini

# cp /etc/apache2/apache2.conf /etc/apache2/apache2.conf_orig

# sed -i 's/^\(User\|Group\).*/\1 asterisk/' /etc/apache2/apache2.conf

# /etc/init.d/apache2 restart

# export ASTERISK_DB_PW='INSERIRE_LA_PASSW_MYSQL'

# mysqladmin -p -u root create asterisk

# mysqladmin -p -u root create asteriskcdrdb

# mysql -p -u root -e "GRANT ALL PRIVILEGES ON asterisk.* TO asteriskuser@localhost IDENTIFIED BY '${ASTERISK_DB_PW}';"

# mysql -p -u root -e "GRANT ALL PRIVILEGES ON asteriskcdrdb.* TO asteriskuser@localhost IDENTIFIED BY '${ASTERISK_DB_PW}';"

# mysql -p -u root -e "flush privileges;"

# ./start_asterisk start

# ./install_amp --installdb --username=asteriskuser --password=${ASTERISK_DB_PW} --dbhost='127.0.0.1' --dbname='asterisk' --freepbxip='X.X.X.X' --cgibin='/var/www/cgi-bin' --bin='/var/lib/asterisk/bin' --sbin='/usr/local/sbin' --asteriskuser=admin --asteriskpass=${ASTERISK_DB_PW} --asteriskip='127.0.0.1' --scripted

sostituire le X.X.X.X con l'ip della macchina che eseguirà Asterisk:

# ./install_amp --update-links

# amportal chown

# amportal a ma installall

# amportal restart

# amportal a ma refreshsignatures

# amportal chown

a questo punto fare una piccola modifica al file /etc/apache2/sites-enabled/000-default.conf, poiche la DocumentRoot deve puntare a "/var/www/html", ed AllowOverride dovrà essere "All", come sotto:

<VirtualHost *:80>

ServerAdmin webmaster@localhost

DocumentRoot /var/www/html

<Directory />

Options FollowSymLinks

AllowOverride All

</Directory>

<Directory /var/www/html>

Options Indexes FollowSymLinks MultiViews

AllowOverride All

Order allow,deny

allow from all

# nano /etc/apache2/sites-enabled/000-default.conf

# /etc/init.d/apache2 restart

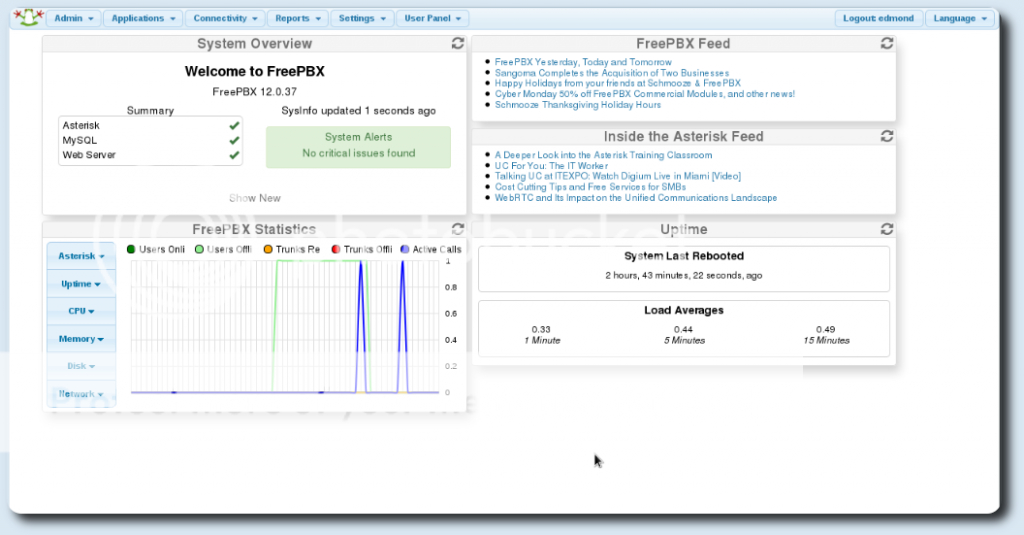

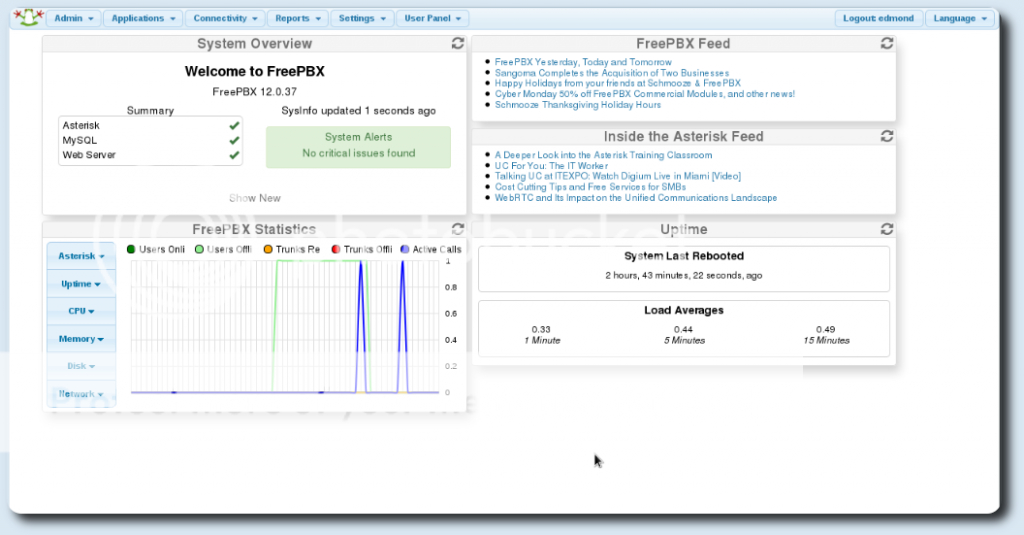

Da adesso in poi si potrà utilizzare Asterisk–Freepbx all'indirizzo https://localhost/admin/. La prima cosa da fare è andare nel menu Admin-Module Admin e scaricare tutti i moduli. Dopo l'aggiornamento dei moduli potrebbero verificarsi degli errori nel momento in cui si applicano i cambiamenti, il tutto si risolve andando manualmente a forzarne l'aggiornamento.

Errori moduli esempi:

PHP Fatal error: Call to undefined function core_devices_list() in /var/www/html/admin/modules/digium_phones/classes/digium_phones.php on line 102

PHP Fatal error: Call to undefined function core_devices_list() in /var/www/html/admin/modules/callforward/functions.inc.php on line 47

The Module Named "Core" is required, but yours is disabled because it needs to be upgraded. Please upgrade Core first, and then try again.

Errori compilazione:

Durante la compilazione ho avuto diversi errori ma che non hanno dato problemi:

PHP Warning: copy(/var/www/html/robots.txt): failed to open stream: No such file or directory in /usr/src/freepbx/libfreepbx.install.php on line 381

PHP Warning: file_put_contents(/var/log/asterisk/freepbx.log): failed to open stream: Permission denied in /var/www/html/admin/libraries/utility.functions.php on line 111

enjoy 😉