Per tutti gli amanti di GNOME come desktop environment, da oggi è disponibile la versione di SysLinuxOS 11 GNOME edition.

enjoy 😉

Debian Gnu-Linux Opensource

Per tutti gli amanti di GNOME come desktop environment, da oggi è disponibile la versione di SysLinuxOS 11 GNOME edition.

enjoy 😉

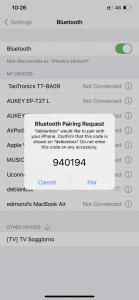

Guida su come ascoltare la musica presente nel telefono, tramite bluetooth, direttamente da un pc/notebook. Con i nuovi dispositivi cellulari, e le ottime proposte di musica, dei vari Itunes, Musica, Spotify, Amazon Music, ecc ecc, ci si trova ad avere tutta la musica a disposizione sul cellulare e non sul pc, fermo restando che la si potrebbe ascoltare direttamente dal web. Questo trucchetto è molto utile per ascoltare ad un volume più alto la musica, tutto questo sfruttando le casse più potenti del pc. Gli unici requisiti sono: il bluetooth, ed una installazione di un OS Linux, nel mio caso Debian 10, e molto probabilmente tutto funzionerà out of the box. Nel caso non fossero presenti, installare i pacchetti necessari:

sudo apt install bluez sudo apt install pulseaudio pulseaudio-utils pavucontrol pulseaudio-module-bluetooth

Io utilizzo Mate come desktop environment, come si vede nel video, quindi i passi successivi saranno:

Come ascoltare la musica nel telefono tramite le casse del pc Debian Gnu Linux

Come ascoltare la musica nel telefono tramite le casse del pc Debian Gnu Linux

enjoy 😉

Guida su come installare AnyDesk, su Debian 10 e Debian 11. AnyDesk è un alternativa a Teamviewer, ed è uno strumento veloce ed affidabile per il controllo remoto. Su Debian 10 Buster e Debian 11 Bullseye, può essere installato via repository:

Installazione:

$ sudo su # apt install wget # wget -qO - https://keys.anydesk.com/repos/DEB-GPG-KEY | apt-key add - # echo "deb http://deb.anydesk.com/ all main" > /etc/apt/sources.list.d/anydesk-stable.list # apt update # apt install anydesk -y

AnyDesk su Debian 11

enjoy 😉

Nel momento in cui si installa wireshark, viene mostrato la possibilità di scegliere, tra l’utilizzo come normale utente , oppure come consigliato, da root. Purtroppo la scelta di avviare wireshark come semplice user, non funziona, almeno in Debian 10/11, per un problema di permessi “Wireshark should non-superusers be able to capture packets”.

Soluzione:

sudo usermod -a -G wireshark $USER

sudo chgrp wireshark /usr/bin/dumpcap

sudo chmod 755 /usr/bin/dumpcap

sudo setcap cap_net_raw,cap_net_admin=eip /usr/bin/dumpcap

enjy 😉

Per uno dei miei notebook workstation, Schenker XMG P507, ho comprato un modulo LTE Huawei ME936, che per farlo funzionare, su Debian 10, c’è bisogno di qualche trick. Dopo aver creato una connessione Mobile Broadband, tramite Network-Manager, non si riesce a navigare, e come si può vedere sotto con i due comandi, la scheda viene riconosciuta:

$ lsusb $ usb-devices

output:

edmond@debianbox:~$ lsusb Bus 002 Device 001: ID 1d6b:0003 Linux Foundation 3.0 root hub Bus 001 Device 005: ID 04f2:b5a7 Chicony Electronics Co., Ltd Bus 001 Device 004: ID 8087:0a2b Intel Corp. Bus 001 Device 003: ID 1c7a:0603 LighTuning Technology Inc. Bus 001 Device 002: ID 12d1:15bb Huawei Technologies Co., Ltd. ME936 LTE/HSDPA+ 4G modem Bus 001 Device 001: ID 1d6b:0002 Linux Foundation 2.0 root hub edmond@debianbox:~$ usb-devices T: Bus=01 Lev=00 Prnt=00 Port=00 Cnt=00 Dev#= 1 Spd=480 MxCh=16 D: Ver= 2.00 Cls=09(hub ) Sub=00 Prot=01 MxPS=64 #Cfgs= 1 P: Vendor=1d6b ProdID=0002 Rev=05.10 S: Manufacturer=Linux 5.10.0-0.bpo.4-amd64 xhci-hcd S: Product=xHCI Host Controller S: SerialNumber=0000:00:14.0 C: #Ifs= 1 Cfg#= 1 Atr=e0 MxPwr=0mA I: If#=0x0 Alt= 0 #EPs= 1 Cls=09(hub ) Sub=00 Prot=00 Driver=hub T: Bus=01 Lev=01 Prnt=01 Port=05 Cnt=01 Dev#= 2 Spd=480 MxCh= 0 D: Ver= 2.00 Cls=ef(misc ) Sub=02 Prot=01 MxPS=64 #Cfgs= 3 P: Vendor=12d1 ProdID=15bb Rev=00.01 S: Manufacturer=Huawei Technologies Co., Ltd. S: Product=HUAWEI Mobile Broadband Module C: #Ifs= 3 Cfg#= 3 Atr=a0 MxPwr=500mA I: If#=0x0 Alt= 0 #EPs= 1 Cls=02(commc) Sub=0e Prot=00 Driver=cdc_mbim I: If#=0x1 Alt= 1 #EPs= 2 Cls=0a(data ) Sub=00 Prot=02 Driver=cdc_mbim I: If#=0x2 Alt= 0 #EPs= 2 Cls=ff(vend.) Sub=05 Prot=14 Driver=option T: Bus=01 Lev=01 Prnt=01 Port=06 Cnt=02 Dev#= 3 Spd=12 MxCh= 0 D: Ver= 1.10 Cls=00(>ifc ) Sub=00 Prot=00 MxPS=64 #Cfgs= 1 P: Vendor=1c7a ProdID=0603 Rev=02.00 S: Manufacturer=EgisTec S: Product=EgisTec_ES603 C: #Ifs= 1 Cfg#= 1 Atr=a0 MxPwr=100mA I: If#=0x0 Alt= 0 #EPs= 2 Cls=ff(vend.) Sub=00 Prot=00 Driver=(none) T: Bus=01 Lev=01 Prnt=01 Port=07 Cnt=03 Dev#= 4 Spd=12 MxCh= 0 D: Ver= 2.00 Cls=e0(wlcon) Sub=01 Prot=01 MxPS=64 #Cfgs= 1 P: Vendor=8087 ProdID=0a2b Rev=00.10 C: #Ifs= 2 Cfg#= 1 Atr=e0 MxPwr=100mA I: If#=0x0 Alt= 0 #EPs= 3 Cls=e0(wlcon) Sub=01 Prot=01 Driver=btusb I: If#=0x1 Alt= 0 #EPs= 2 Cls=e0(wlcon) Sub=01 Prot=01 Driver=btusb T: Bus=01 Lev=01 Prnt=01 Port=08 Cnt=04 Dev#= 5 Spd=480 MxCh= 0 D: Ver= 2.00 Cls=ef(misc ) Sub=02 Prot=01 MxPS=64 #Cfgs= 1 P: Vendor=04f2 ProdID=b5a7 Rev=36.01 S: Manufacturer=SunplusIT Inc S: Product=Chicony USB 2.0 Camera C: #Ifs= 2 Cfg#= 1 Atr=80 MxPwr=500mA I: If#=0x0 Alt= 0 #EPs= 1 Cls=0e(video) Sub=01 Prot=00 Driver=uvcvideo I: If#=0x1 Alt= 0 #EPs= 0 Cls=0e(video) Sub=02 Prot=00 Driver=uvcvideo T: Bus=02 Lev=00 Prnt=00 Port=00 Cnt=00 Dev#= 1 Spd=5000 MxCh= 8 D: Ver= 3.00 Cls=09(hub ) Sub=00 Prot=03 MxPS= 9 #Cfgs= 1 P: Vendor=1d6b ProdID=0003 Rev=05.10 S: Manufacturer=Linux 5.10.0-0.bpo.4-amd64 xhci-hcd S: Product=xHCI Host Controller S: SerialNumber=0000:00:14.0 C: #Ifs= 1 Cfg#= 1 Atr=e0 MxPwr=0mA I: If#=0x0 Alt= 0 #EPs= 1 Cls=09(hub ) Sub=00 Prot=00 Driver=hub edmond@debianbox:~$

La soluzione è quella di creare un file “udev-rule”, dove inserire in maniera specifica i parametri necessari:

$ sudo nano /etc/udev/rules.d/71-huawei-me936conf.rules

ed incollare dentro:

ACTION=="add|change", SUBSYSTEM=="usb", \

ENV{DEVTYPE}=="usb_device", \

ATTR{idVendor}=="12d1", ATTR{idProduct}=="15bb", \

ATTR{bNumConfigurations}=="3",

ATTR{bConfigurationValue}!="3" \

ATTR{bConfigurationValue}="3"

dopo aver riavviato, si potrà utilizzare la connessione LTE.

enjoy 😉

Il sito Fast.com per misurare la connessione internet, è un servizo a cui provvede Netflix per far verificare se si è in grado di visualizzare i loro contenuti. Anche in questo caso, con fast-cli, come per speedtest-cli, la misurazione si può fare anche da terminale. Quello che serve è una installazione aggiornata di nodejs, poichè la versione nei repository, la v10.24.0, non va bene.

Rimozione ed Installazione nodejs:

$ sudo apt purge npm $ sudo apt-get install curl software-properties-common $ curl -sL https://deb.nodesource.com/setup_15.x | sudo bash - $ sudo apt-get install nodejs

Installazione fast-cli:

$ sudo npm install --global fast-cli

Utilizzo:

$ fast -u

enjoy 😉

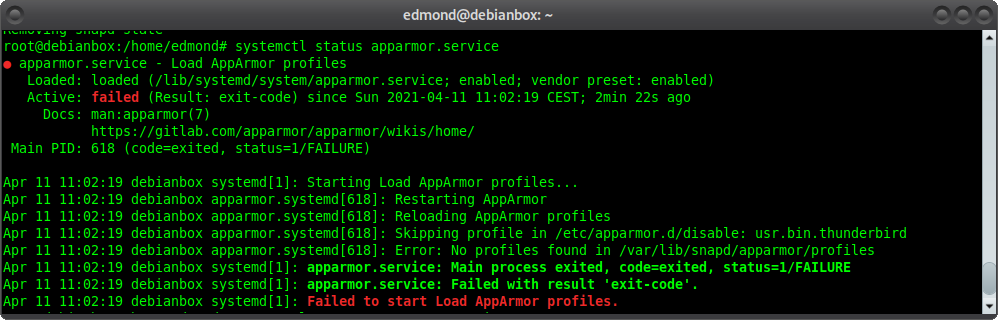

L’errore “Failed to start load apparmor profiles” appare al boot su Debian 10, dopo aver fatto gli aggiornamenti, con conseguente avanzamento di versione. La prima cosa da fare è trovare l’errore con il comando sotto:

sudo systemctl status apparmor.service

output:

root@debianbox:/home/edmond# systemctl status apparmor.service

● apparmor.service - Load AppArmor profiles

Loaded: loaded (/lib/systemd/system/apparmor.service; enabled; vendor preset: enabled)

Active: failed (Result: exit-code) since Sun 2021-04-11 11:02:19 CEST; 2min 22s ago

Docs: man:apparmor(7)

https://gitlab.com/apparmor/apparmor/wikis/home/

Main PID: 618 (code=exited, status=1/FAILURE)

Apr 11 11:02:19 debianbox systemd[1]: Starting Load AppArmor profiles...

Apr 11 11:02:19 debianbox apparmor.systemd[618]: Restarting AppArmor

Apr 11 11:02:19 debianbox apparmor.systemd[618]: Reloading AppArmor profiles

Apr 11 11:02:19 debianbox apparmor.systemd[618]: Skipping profile in /etc/apparmor.d/disable: usr.bin.thunderbird

Apr 11 11:02:19 debianbox apparmor.systemd[618]: Error: No profiles found in /var/lib/snapd/apparmor/profiles

Apr 11 11:02:19 debianbox systemd[1]: apparmor.service: Main process exited, code=exited, status=1/FAILURE

Apr 11 11:02:19 debianbox systemd[1]: apparmor.service: Failed with result 'exit-code'.

Apr 11 11:02:19 debianbox systemd[1]: Failed to start Load AppArmor profiles

come si vede, nel mio caso, il profilo incriminato riguarda snapd, e siccome snap non mi serve, ho proceduto alla rimozione:

sudo apt purge snapd

dopodichè basterà riavviare Apparmor:

sudo systemctl restart apparmor.service

e verificare il funzionamento:

sudo systemctl status apparmor.service sudo aa-status

enjoy 😉

Nell’ultimo periodo lo strumento di speedtest da riga di comando, speedtest-cli, installato direttamente dai repository, sembra non funzionare più. L’errore che si ha, se non ricordo male, riporta ad errori “php ed altri” Io ho risolto rimuovendo la vecchia installazione, ed installando il tutto manualmente:

Rimozione:

sudo apt remove --purge speedtest-cli

oppure:

sudo pip uninstall speedtest-cli

Installazione:

sudo apt-get install python3-pip wget https://raw.github.com/sivel/speedtest-cli/master/speedtest.py chmod a+rx speedtest.py sudo mv speedtest.py /usr/local/bin/speedtest-cli sudo chown root:root /usr/local/bin/speedtest-cli sudo speedtest-cli

enjoy 😉

Guida su come installare OpenMediaVault su Raspberry Pi 4, con setup iniziale minimale. Io ho già un Nas in casa, più un cloud con Nextcloud accessibile da internet, sempre su Raspberry Pi 4, ma ho voluto unificare tutto sotto OMV. Il punto forte è quello di avere una unica interfaccia centralizzata, e da lì avviare tutti i servizi di cui un Nas ha bisogno. I servizi fondamentali riguardano la sicurezza, il failover e la ridondanza, e su OMV si possono avere con l’aggiunta anche di plugin esterni. Per questa guida ho usato Raspberry Pi OS Lite.

Aggiornamento OS:

sudo apt update sudo apt upgrade -y sudo reboot

Installazione:

wget -O - https://raw.githubusercontent.com/OpenMediaVault-Plugin-Developers/installScript/master/install | sudo bash

per il completamento dell’installazione ci vorrà circa 20 minuti, dopodichè il sistema si riavvierà. A questo punto accedere al raspberry pi via WEB GUI, come user=admin e password=openmediavault:

http://Raspberry-ip-address

Per prima cosa all’accesso bisognerà subito modificare un paio di cosette, ricordandosi che le modifiche fatte via WEB GUI hanno la priorità su quelle fatte manualmente, in virtù del fatto che OMV utilizza files di configurazione differenti.

System>General Settings

cambiare porta, Auto logout su disabled, e cambiare password di accesso alla WEB GUI:

Services>SSH

cambiare porta ssh:

System>OMV-Extra

abilitare repository addizionali:

System>Plugins

installare i plugins di cui si ha bisogno (quasi tutti)

successivamente pubblicherò altre guide entrando nel dettaglio su alcune configurazioni fondamentali.

enjoy 😉

Su Debian 10 si verificano dei freeze randomici, dove praticamente l’unica cosa che funziona è il mouse, e questo mi è capitato sia con scheda grafica Nvidia, sia con la solo Intel, di conseguenza ho escluso che fosse un problema grafico. La mia attenzione successivamente è andata al kernel installato, e mi sono ricordato che con il kernel di default Debian, il 4.19, non avevo questi problemi. Aggiornando alla versione 5.8 e 5.9, si presenta randomicamente questo freeze. Praticamente puoi accedere solo in tty ed eseguire il reboot. Ho anche eseguito l’accesso via ssh, ma nei log non ho notato nulla di strano. Verificando la versione dei firmware ho notato che sono tutti alla versione 2019, compresi i firmware-nonfree. Quindi, con kernel aggiornato, servono per forza gli ultimi driver. Si risolve con i repository buster-backports:

$ sudo su # echo 'deb http://deb.debian.org/debian/ buster-backports main contrib non-free' > /etc/apt/sources.list.d/buster-backports.list.list # apt update # apt install -t buster-backports firmware-linux-nonfree firmware-misc-nonfree amd64-microcode firmware-intel-sound firmware-iwlwifi

enjoy 😉